National Institute of Standards and Technology (NIST) i USA har udarbejdet en ramme for at hjælpe organisationer med at tilpasse deres cybersikkerhedsforsvarsplanlægning og beskytte infrastrukturen mod at blive kompromitteret af truslen om cyberkriminalitet.

NIST Cybersikkerhed giver organisationer i den private sektor en ramme af politikker og kontroller for at hjælpe med at forhindre angreb fra cyberkriminelle og opdage og reagere på dem, der får adgang.

I den følgende video forklarer National Institute of Standards and Technology mere om NIST-rammens oprindelige mål, standarderne, retningslinjerne og bedste praksis bag det.

Vi kan ikke komme i tanke om nogen virksomhed, hvis service kan holde et lys til ISMS.online.

National Institute of Standards and Technology er kendt under sit akronym NIST. Dette er et ikke-regulerende regeringsagentur, der er oprettet for at drive innovation og fremme industriel konkurrenceevne inden for videnskab, teknik og teknologi.

NISTs primære rolle er at skabe bedste praksis, som organisationer og offentlige myndigheder kan følge. Formålet med disse sikkerhedsstandarder er at forbedre sikkerhedsstillingen for offentlige myndigheder og private virksomheder, der beskæftiger sig med offentlige data.

NIST Cybersecurity Framework (CSF) er et sæt retningslinjer og bedste praksis designet til at hjælpe organisationer med at forbedre deres Cybersecurity-strategier, som NIST har udviklet.

Rammen har til formål at standardisere cybersikkerhedspraksis, så organisationer kan bruge en enkelt eller ensartet tilgang til beskyttelse mod cyberangreb.

De fleste organisationer er ikke forpligtet til at følge NIST-overholdelsen, selvom det er anbefalet til dem. Amerikanske føderale agenturer har været forpligtet til at følge NIST-standarder siden 2017, fordi NIST selv er en del af den amerikanske regering.

Underleverandører og entreprenører, der arbejder med den føderale regering, skal følge NIST sikkerhedsstandarder. Hvis en entreprenør har en historie med NIST-manglende overholdelse, risikerer de at blive udelukket fra offentlige kontrakter i fremtiden.

NIST-retningslinjer kan hjælpe med at holde dine systemer beskyttet mod ondsindede angreb og menneskelige fejl. At følge rammerne vil hjælpe din organisation med at opfylde kravene til Health Insurance Portability and Accountability Act (HIPPA) og Federal Information Security Management Act (FISMA), som er ufravigelige regler.

Organisationer læner sig op ad NIST-overholdelse som en industristandard på grund af de fordele, det kan medføre. NIST-kultur er afgørende for private virksomheder for at fremme en bedre forståelse af datahåndtering.

ISMS.online gør opsætning og administration af dit ISMS så nemt som muligt.

Både NIST og International Organization for Standardization (ISO) har brancheførende tilgange til informationssikkerhed. NIST Cybersecurity Framework er mere almindeligt sammenlignet med ISO 27001, specifikationen for en informationssikkerhedsstyringssystem (ISMS).

Begge tilbyder rammer for styring af cybersikkerhedsrisici. NIST CSF-rammen vil være let at integrere i en organisation, der ønsker at overholde ISO 27001-standarderne.

Kontrolforanstaltningerne er meget ens, definitionerne og koderne er meget ens på tværs af rammer. Begge rammer har et simpelt ordforråd, der giver dig mulighed for at kommunikere klart om cybersikkerhedsproblemer.

Risikomodenhed, certificering og omkostninger er nogle af forskellene mellem NIST CSF vs ISO 27001.

Hvis du er i de tidlige stadier af udviklingen af en cybersikkerhed risikostyringsplan eller forsøger at afbøde tidligere fejl, kan NIST CSF være det bedste valg. ISO 27001 er et godt valg for modne organisationer, der søger en mere verdensomspændende anerkendt ramme.

ISO 27001 tilbyder certificering via tredjepartsrevision, der kan være dyrt, men som kan forbedre din organisations omdømme som en virksomhed, som investorer kan stole på – NIST CSF tilbyder ikke den slags certificering.

NIST CSF er tilgængelig gratis, mens ISO 27001 opkræver for adgang til deres dokumentation – en nystartet virksomhed vil måske starte deres cybersikkerhedsrisikostyringsprogram med NIST Cyber Security Framework og derefter foretage en større investering i processen, efterhånden som de skalere med ISO 27001.

Jeg vil bestemt anbefale ISMS.online, det gør opsætning og administration af dit ISMS så nemt som det kan blive.

ISMS.online vil spare dig tid og penge

Få dit tilbudHvad der er rigtigt for din virksomhed afhænger af modenhed, mål og specifikke risikostyringsbehov. ISO 27001 er et godt valg for modne organisationer, der står over for eksternt pres for at certificere.

Din organisation er muligvis ikke klar til at investere i en ISO 27001-certificeringsrejse endnu eller måske på et tidspunkt, hvor den ville drage fordel af den klare vurderingsramme, som NIST-rammen tilbyder.

NIST CSF-rammen kan være et stærkt udgangspunkt for din ISO 27001-certificeringsrejse, efterhånden som din organisation modnes.

Uanset om du starter med NIST CSF eller vokser med ISO/IEC 27001, vil et proaktivt og effektivt informationssikkerhedsstyringssystem hjælpe dig med at nå organisatorisk overholdelse.

Det højeste abstraktionsniveau i rammen er Fem kernefunktioner. De er grundlaget for rammekernen, og alle andre elementer er organiseret omkring dem.

Lad os tage et dybere kig på NIST Cybersecurity Frameworks fem funktioner.

Identifikationsfunktionen kan hjælpe med at udvikle en organisatorisk forståelse for at håndtere cybersikkerhedsrisici for systemer, mennesker, aktiver, data og kapaciteter.

For at forstå væddemål i en forretningssammenhæng kan en organisation fokusere og prioritere sin indsats i overensstemmelse med dens risikostyringsstrategi og forretningsbehov, på grund af de ressourcer, der understøtter kritiske funktioner og de relaterede cybersikkerhedsrisici.

Beskyt-funktionen skitserer passende sikkerhedsforanstaltninger for at sikre levering af kritiske infrastrukturtjenester. Det er muligt at begrænse eller begrænse virkningen af en potentiel cybersikkerhedsbegivenhed ved hjælp af Protect-funktionen.

Egnede aktiviteter til at identificere forekomsten af en cyberhændelse defineres af funktionen Detect. Detect-funktionen tillader rettidig opdagelse af cybersikkerhedsbegivenheder.

Passende aktiviteter er inkluderet i responsfunktionen for at handle vedrørende en identificeret cybersikkerhedshændelse. Responsfunktionen hjælper med at understøtte evnen til at begrænse følgerne af en potentiel cybersikkerhedshændelse.

Genoprettelsesfunktionen identificerer aktiviteter for at vedligeholde robusthedsplaner og genoprette tjenester, der er påvirket af en cybersikkerhedshændelse. Genopret-funktionen hjælper rettidig gendannelse til normal drift for at reducere konsekvenserne af en cybersikkerhedshændelse.

Det anbefales at følge disse fem funktioner som bedste praksis, da de ikke kun gælder for cybersikkerhedsrisikostyringsfunktioner, men for risikostyring som helhed.

Download din gratis guide

at strømline din Infosec

Vi startede med at bruge regneark, og det var et mareridt. Med ISMS.online-løsningen blev alt det hårde arbejde gjort let.

I hvor høj grad en organisations cybersikkerhedsrisikostyringspraksis udviser de karakteristika, der er defineret i rammen omtales som tier.

Tier 1 til tier 4 beskriver en stigende grad af stringens og hvor velintegrerede cybersikkerhedsrisikobeslutninger er i bredere risikobeslutninger. I hvilken grad organisationen deler og modtager cybersikkerhedsoplysninger fra eksterne parter.

Niveauer repræsenterer ikke nødvendigvis modenhedsniveauer; organisationen bør beslutte det ønskede niveau.

Virksomheder bør sikre, at det valgte niveau opfylder organisatoriske mål, reducerer cybersikkerhedsrisikoen til niveauer, der er acceptable for organisationen, og er gennemførligt at implementere.

Book en skræddersyet hands-on session baseret på dine behov og mål.

ISMS.online kan give dig en platform for at få dig på vej til at nå standarden

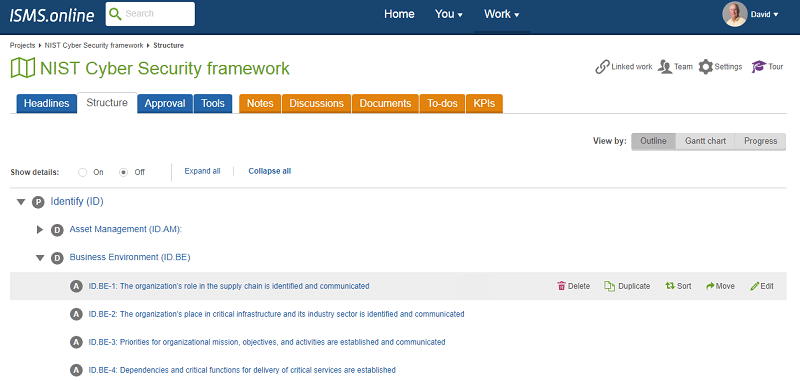

Hver sektion af NIST Cyber Security er detaljeret i den sikre platform, som gør den let at følge.

Dette skærer ned på din arbejdsbyrde, omkostninger og stresset ved ikke at vide, om du har gjort alt rigtigt.

Profiler er en organisations særlige tilpasning af deres krav og mål, risikovillighed og ressourcer i forhold til deres ønskede resultater af rammekernen.

Profiler kan identificere muligheder for at forbedre cybersikkerhedspositionen ved at sammenligne en 'aktuel' profil med en 'målprofil'.

Profiler bruges til at forbedre cybersikkerhedsrammen for at tjene virksomheden bedst. Rammen er frivillig, så der er ikke en rigtig eller forkert måde at gøre det på.

For at oprette en nuværende tilstandsprofil skal en organisation kortlægge deres cybersikkerhedskrav, missionsmål, driftsmetoder og nuværende praksis. De skal kortlægges mod underkategorierne af rammekernen.

Kravene og målene kan sammenlignes med organisationens nuværende tilstand for at få en forståelse af hullerne.

En prioriteret implementeringsplan kan oprettes gennem oprettelsen af disse profiler og gapanalysen. Prioriteten, størrelsen af mellemrummet og anslåede omkostninger ved korrigerende handlinger hjælpe med at planlægge og budgettere for at forbedre din organisations cybersikkerhed.

NIST SP 800-53 er kendt som National Institute of Standards and Technology Special Publication 800-53, Security and Privacy Controls for Federal Information Systems and Organization.

Det blev etableret for at tilskynde til og hjælpe innovation og videnskab ved at fremme og vedligeholde et sæt industristandarder.

NIST SP 800-53 er et sæt retningslinjer og standarder, der hjælper føderale agenturer og entreprenører med at opfylde deres cybersikkerhedskrav. Speciel publikation 800-53 omhandler sikkerhedskontrol eller sikkerhedsforanstaltninger for føderale informationssystemer og virksomheder.

NIST SP 800-171 er en ramme, der beskriver de nødvendige sikkerhedsstandarder og -praksis for ikke-føderale organisationer, der håndterer Kontrolleret uklassificeret information (CUI) på deres netværk.

Den blev først offentliggjort i juni 2015 og omfattede en række nye standarder, der blev introduceret for at styrke cybersikkerhedsresiliens i både den private og den offentlige sektor. Også kendt som NIST SP 800-171, den trådte i fuld virkning den 31. december 2017. Den seneste version, kendt som "revision 2", blev udgivet i februar 2020.

NIST SP 800-207 er en omfattende publikation fra National Institute of Standards and Technology (NIST), der giver vejledning om forskellige aspekter af cybersikkerhed. Det dækker en bred vifte af emner, herunder udvikling af en cybersikkerhedsramme, implementering af en Zero Trust Architecture (ZTA), sikkerhedskrav til cloud computing, sikkerhed for nationale sikkerhedscertifikater, implementering af en identitetsbevisproces, autentificering og livscyklusstyring for digital identiteter og brug af kryptografiske kontroller til at beskytte personligt identificerbare oplysninger (PII).

Dokumentet indeholder detaljerede trin til at skabe en cybersikkerhedsramme, der er skræddersyet til en organisations specifikke behov, og vejledning i, hvordan den implementeres og vedligeholdes. Den skitserer principperne og komponenterne i et ZTA-system, og hvordan man vurderer en organisations sikkerhedsposition. Det giver også et sæt sikkerhedskontroller og bedste praksis for implementering af et ZTA-system.

Med hensyn til cloud computing skitserer den de sikkerhedskontroller og -processer, som organisationer bør implementere for at beskytte deres cloud-baserede systemer og data. Den giver vejledning i, hvordan man vurderer sikkerheden af cloud-tjenester, og hvordan man udvikler en cloud-sikkerhedsstrategi.

Publikationen giver også vejledning om udstedelse, styring og brug af nationale sikkerhedscertifikater og certifikatmyndighedernes og certifikatindehavernes roller og ansvar. Den skitserer kravene til identitetskontrol, herunder brugen af metoder, teknologier og tjenester til identitetskontrol.

Desuden giver den vejledning om godkendelse og livscyklusstyring for digitale identiteter, herunder brugen af multifaktorautentificering, risikobaseret godkendelse og fødereret identitetsstyring. Det giver også vejledning om brugen af kryptografiske kontroller til at beskytte PII.

NIST udstikker den grundlæggende protokol, som virksomheder skal følge, når de ønsker at opnå overholdelse af specifikke regler, som f.eks. HIPAA , FISMA.

Det er vigtigt at huske, at overholdelse af NIST ikke er en fuldstændig forsikring om, at dine data er sikre. NIST beder virksomheder om at inventere deres cyberaktiver ved hjælp af en værdibaseret tilgang for at finde de mest følsomme data og prioritere beskyttelsesindsatsen omkring dem.

NIST-standarder er baseret på bedste praksis fra adskillige sikkerhedsdokumenter, organisationer, publikationer og er designet som en ramme for føderale agenturer og programmer, der kræver strenge sikkerhedsforanstaltninger.

Det hjælper med at drive vores adfærd på en positiv måde, der virker for os

& vores kultur.