Hvad er ISO 27002?

ISO/IEC 27002:2022 er en informationssikkerhedsstandard udgivet af International Organization for Standardization (ISO) og International Electrotechnical Commission (IEC). ISO 27002 har en tæt tilknytning til ISO 27001. I store træk giver den vejledning i implementering af et ISO 27001 ISMS.

ISO/IEC 27002 giver et referencesæt af informationssikkerhed, cybersikkerhed og beskyttelse af privatlivets fred, herunder implementeringsvejledning baseret på internationalt anerkendt bedste praksis.

Selvom ISO 27002 ikke er en certificerbar standard i sig selv, bringer overholdelse af retningslinjerne for informationssikkerhed, fysisk sikkerhed, cybersikkerhed og privatlivsstyring din organisation et skridt tættere på at opfylde ISO 27001-certificeringskravene.

Hvorfor er ISO 27002 vigtigt?

Hvis din organisation indsamler, bruger eller behandler data, vil der altid være informationssikkerhedsrisici og -trusler at være opmærksom på.

For at beskytte dig mod disse risici bør du have et Information Security Management System (ISMS) for at sikre fortroligheden, tilgængeligheden og integriteten af alle oplysninger og informationsaktiver.

Den største udfordring for virksomheder, der er nye inden for informationssikkerhedsadministration, er dens brede rækkevidde. Implementering og vedligeholdelse af et ISMS dækker et så bredt spektrum, at de fleste ledere ikke ved, hvor de skal begynde.

Hvis dette lyder som dig, eller hvis du bare ønsker at holde styr på din informationssikkerhed, så er et godt udgangspunkt at implementere de kontroller, der er foreslået i ISO/IEC 27002.

Gør det nemmere med ISMS.online

ISMS.online platformen tilbyder trin-for-trin vejledning fra opsætning af dit ISMS hele vejen til certificering, med en succesrate på 100 %.

Book en demo i dag for at se, hvordan vi kan hjælpe din virksomhed.

Hvad er fordelene?

Ved at implementere informationssikkerhedskontroller, der findes i ISO 27002, kan organisationer være sikre på, at deres informationsaktiver er beskyttet af internationalt anerkendte og godkendte bedste praksisser.

Organisationer af alle størrelser og niveauer af sikkerhedsmodenhed kan høste følgende fordele ved at overholde ISO 27002-kodeksen:

- Det giver en arbejdsramme for løsning af informationssikkerhed, cybersikkerhed, fysisk sikkerhed og informationsbeskyttelsesproblemer.

- Kunder og forretningspartnere vil være mere selvsikre og vil have et positivt syn på en organisation, der implementerer de anbefalede standarder og informationssikkerhedskontroller.

- Da de leverede politikker og procedurer stemmer overens med internationalt anerkendte sikkerhedskrav, er samarbejdet med internationale partnere mere ligetil.

- Overholdelse af standarden hjælper med at udvikle en organisations bedste praksis, som vil øge den samlede produktivitet.

- Det giver en defineret implementering, styring, vedligeholdelse og evaluering af informationssikkerhedsstyringssystemer.

- En ISO-kompatibel organisation vil have en fordel i kontraktforhandlinger og deltagelse i globale forretningsmuligheder.

- Ved at overholde ISO 27002 informationssikkerhedskontroller kan man drage fordel af lavere forsikringspræmier fra udbydere.

Implementeringsvejledning for overholdelse af ISO 27001-standarden refereres bredt inden for ISO 27000-familien af standarder, herunder ISO 27701. ISO 27002 informationssikkerhedskontroller kan kortlægges mod lignende standarder, f.eks. NIST, SOC2, CIS, TISAX® og mange flere.

ISO 27002:2022-revisionen forklaret

ISO/IEC 27002 er blevet revideret for at opdatere informationssikkerhedskontrollerne, så de afspejler udviklingen og nuværende informationssikkerhedspraksis i forskellige sektorer af virksomheder og regeringer.

Den nye ISO 27002 2022-revision blev offentliggjort den 15. februar 2022. Mange standarder og sikkerhedsrammer er relateret til eller gør brug af ISO 27002:2013's informationssikkerhedskontroller, og derfor vil denne nye revision også påvirke dem.

ISO 27002:2013 omfang

ISO 27002:2013 er/var en adfærdskodeks for et informationssikkerhedsstyringssystem (ISMS) og dykker ned i et meget højere detaljeringsniveau end bilag A-kontrolelementerne i ISO 27001, der indeholder sikkerhedsteknikker, kontrolmål, sikkerhedskrav, adgangskontrol , kontrol med informationssikkerhedsrisikobehandling, personlige og proprietære informationskontroller samt generiske informationssikkerhedskontroller.

Det primære formål med ISO 27002:2013 var at levere omfattende informationssikkerhedsteknikker og aktivstyringskontroller til enhver organisation, der enten havde brug for et nyt informationssikkerhedsstyringsprogram eller ønskede at forbedre deres eksisterende informationssikkerhedspolitikker og -praksis.

Hvad er ændret i ISO 27002:2022?

Den første væsentlige ændring af standarden er bevægelsen væk fra en "Code of Practice" og positionering af den som et sæt informationssikkerhedskontroller, der kan stå alene.

Den reviderede standard giver en mere ligetil struktur, der kan anvendes i hele en organisation. Den reviderede version af ISO 27002 kan nu også bruges til at styre en bredere risikoprofil. Dette omfatter informationssikkerhed og de mere tekniske aspekter af fysisk sikkerhed, asset management, cybersikkerhed og de menneskelige ressourcesikkerhedselementer, der følger med beskyttelse af privatlivets fred.

ISO 27002:2022 udvidet anvendelsesområde

Den første umiddelbare ændring er navnet på standarden.

Tidligere havde ISO 27002:2013 titlen "Informationsteknologi - Sikkerhedsteknikker - Praksiskodeks for informationssikkerhedskontrol".

Standarden hedder nu "Informationssikkerhed, Cybersikkerhed og privatlivsbeskyttelse - Informationssikkerhedskontroller" i 2022-revisionen.

Hvorfor har det ændret sig?

I betragtning af det moderne overholdelseslandskab, reguleringer, f.eks. GDPR, POPIA og APPS og de voksende forretningskontinuitets- og cyberrisici, som organisationer står over for – var behovet for ISO 27002 for at udvide omfanget af dets informationssikkerhedskontroller for sent.

Formålet med den seneste revision (2022) var at forbedre hensigten med standarden ved at give et referencesæt for informationssikkerhedskontrolmål og udvide dens anvendelsesområde i kontekstspecifik informationssikkerhed, privatliv og cybersikkerhedsrisikostyring.

Hvordan ISO 27002:2022 adskiller sig fra ISO 27002:2013

Overordnet set er antallet af sikkerhedskontroller i den nye version af ISO 27002:2022 faldet fra 114 kontroller i 14 klausuler i 2013-udgaven til 93 kontroller i 2022-udgaven. Disse sikkerhedskontroller er nu kategoriseret i fire kontrol-"temaer".

Kontroller forklaret

En "kontrol" er defineret som en foranstaltning, der modificerer eller fastholder risiko. En informationssikkerhedspolitik kan for eksempel kun opretholde risiko, hvorimod overholdelse af informationssikkerhedspolitikken kan ændre risikoen. Desuden beskriver nogle kontroller den samme generiske foranstaltning i forskellige risikosammenhænge.

Få din guide til

ISO 27001 succes

Alt hvad du behøver at vide om at opnå ISO 27001 første gang

Få din gratis guideSpecifikke ændringer i detaljer

Kontrolsættene er nu organiseret i fire (4) sikkerhedskategorier eller -temaer i stedet for fjorten (14) kontroldomæner. (tidligere A5. til A.18)

De fire kategorier omfatter:

- Organisatorisk

- Mennesker

- Fysisk

- Teknologisk

- 93 kontroller i den nye version af 27002

- 11 kontroller er nye

- I alt 24 kontroller blev slået sammen fra to, tre eller flere sikkerhedskontroller fra 2013-versionen; og de 58 kontroller fra ISO 27002:2013 er blevet gennemgået og revideret for at tilpasse sig det nuværende cybersikkerheds- og informationssikkerhedsmiljø.

- Bilag A, som indeholder vejledning til anvendelse af attributter.

- Bilag B, som svarer til ISO/IEC 27001 2013. Det er grundlæggende en tabel med to tabeller, der krydshenviser kontrolnumre/identifikatorer for at lette referencen med detaljer om, hvad der er nyt, og hvad der er slået sammen.

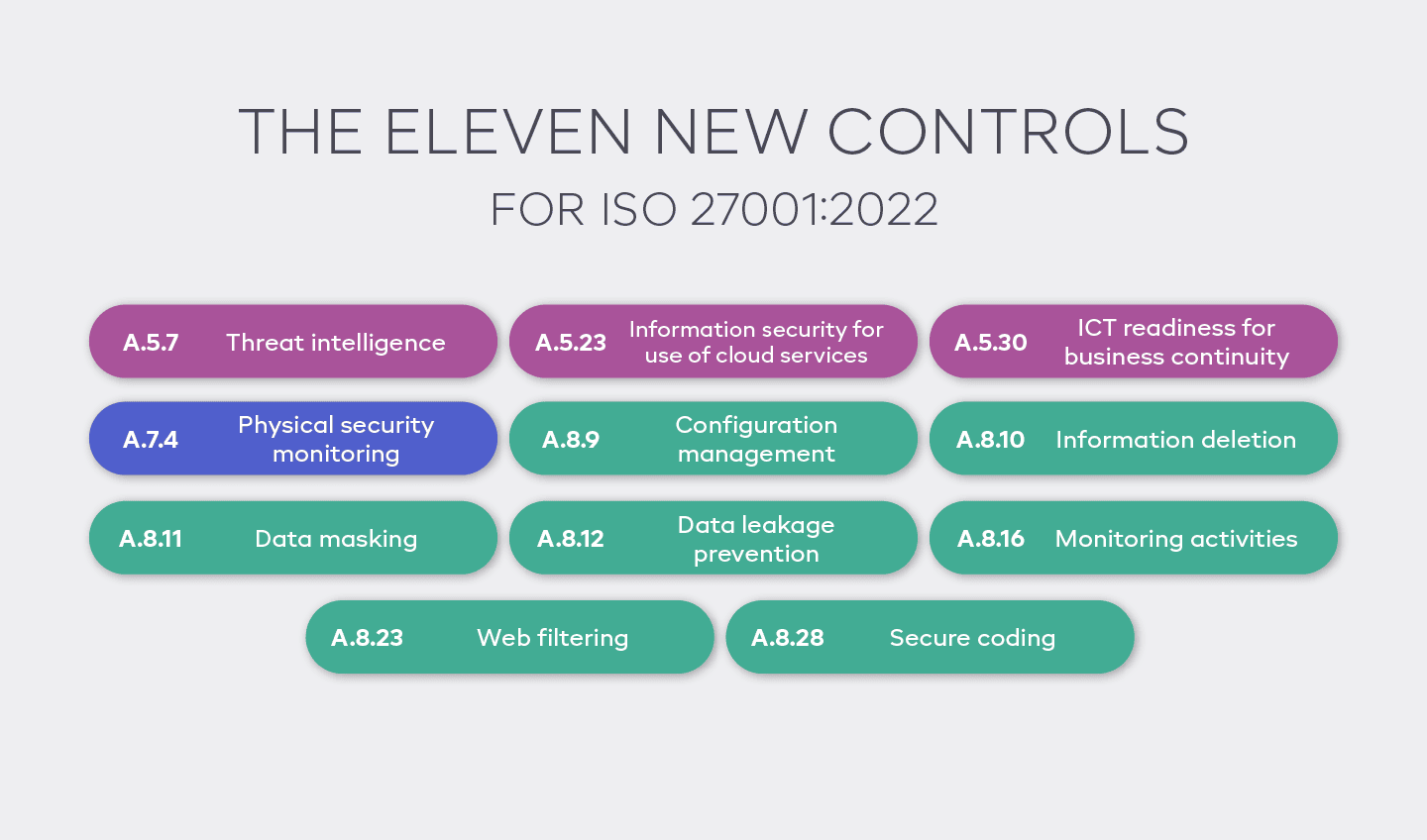

De nye kontroller

- A.5.7 Trusselsefterretninger

- A.5.23 Informationssikkerhed til brug af cloud-tjenester

- A.5.30 IKT-beredskab til forretningskontinuitet

- A.7.4 Fysisk sikkerhedsovervågning

- A.8.9 Konfigurationsstyring

- A.8.10 Sletning af oplysninger

- A.8.11 Datamaskering

- A.8.12 Forebyggelse af datalækage

- A.8.16 Overvågningsaktiviteter

- A.8.23 Webfiltrering

- A.8.28 Sikker kodning

Kontrol vejledning anmeldelser og opdateringer

Vejledningssektionen for hver kontrol er blevet gennemgået og opdateret (hvor det er nødvendigt) for at afspejle den aktuelle udvikling og praksis.

Det sprog, der bruges i vejledningsnoterne, er mere robust end den tidligere version; der er nu en øget forventning om, at obligatoriske kontroller og organisationer i højere grad kan bevise overholdelse. Derudover er hver kontrol nu udstyret med en 'Purpose'-erklæring og introducerer et sæt "Attributter" (se 4.2) til hver kontrol.

En virksomhed, der implementerer kontroller, kan vælge, hvilke der gælder for dem baseret på risiko, samt tilføje deres egne til et ISO 27001-kompatibelt ISMS (kontekstafhængig brug).

ISO 27002 temaer og attributter

Attributter er et middel til at kategorisere kontroller. Disse giver dig mulighed for hurtigt at tilpasse dit kontrolvalg til almindeligt branchesprog og standarder.

Disse attributter identificerer nøglepunkter:

- Kontroltype

- InfoSec egenskaber

- Cybersikkerhedskoncepter

- Operationelle kapaciteter

- Sikkerhedsdomæner

Brugen af attributter understøtter det arbejde, som mange virksomheder allerede udfører inden for deres risikovurdering og erklæring om anvendelighed (SOA). For eksempel kan der skelnes mellem cybersikkerhedskoncepter, der ligner NIST- og CIS-kontroller, og de operationelle kapaciteter relateret til andre standarder kan genkendes.

Hver kontrol har nu en tabel med et sæt foreslåede attributter, og bilag A til ISO 27002:2022 giver et sæt anbefalede tilknytninger.

Informationssikkerhedsegenskaber

Informationssikkerhed involverer beskyttelse af forskellige aspekter af informationen, som kan repræsenteres af CIA-modellen. Disse aspekter omfatter fortrolighed, integritet og tilgængelighed af oplysningerne. Forståelse af dette muliggør formulering og implementering af effektive informationssikkerhedskontroller. Disse er nu defineret som attributter pr. kontrol.

CIA-modellen forklaret

Fortrolighed

Fortroligheden af oplysninger betyder, at der bør træffes foranstaltninger for at beskytte dem mod uautoriseret adgang. En måde at opnå dette på er ved at håndhæve forskellige adgangsniveauer for information baseret på, hvem der har brug for adgang, og hvor følsom informationen er. Nogle midler til at administrere fortrolighed omfatter fil- og volumenkrypteringer, adgangskontrollister og filtilladelser.

Integritet

Dataintegritet er en integreret del af informationssikkerhedstriaden, der har til formål at beskytte data mod uautoriserede ændringer eller sletninger. Dette indebærer også at sikre, at de uautoriserede ændringer eller sletninger, der er foretaget af dataene, kan fortrydes.

Tilgængelighed

Tilgængelighed har til formål at sikre, at dataene er tilgængelige for dem, der har brug for dem, når det er påkrævet. Nogle af informationssikkerhedsrisiciene for tilgængelighed omfatter sabotage, hardwarekorruption, netværksfejl og strømafbrydelser. Disse tre komponenter af informationssikkerhed arbejder hånd i hånd, og du kan ikke koncentrere dig om en af dem på bekostning af de andre.

Vi guider dig hvert trin på vejen

Vores indbyggede værktøj tager dig fra opsætning til certificering med en succesrate på 100 %.

Book en demoCybersikkerhedskoncepter

Attributter for cybersikkerhedskoncepter introduceres i 2022-revisionen af standarden. Disse attributværdier består af Identificer, Beskyt, Registrer, Svar og Gendan. Dette justerer ISO 27002 med ISO/IEC TS 27110, NIST Cyber Security Framework (CSF) og andre standarder.

- Identificer – Udvikle organisationens forståelse for at styre cybersikkerhedsrisici for systemer, aktiver, data og kapaciteter.

- Beskyt – Udvikle og implementere sikkerhedsforanstaltninger for at levere kritiske infrastrukturtjenester.

- Detect – Udvikle og implementere passende aktiviteter for at identificere forekomsten af en cybersikkerhedsbegivenhed.

- Svar – Opret og udfør de relevante aktiviteter til at handle som reaktion på opdagede cybersikkerhedshændelser.

- Recover – Udvikle og implementere passende aktiviteter for at vedligeholde planer for modstandsdygtighed og for at genoprette eventuelle kapaciteter eller tjenester, der blev svækket på grund af en cybersikkerhedsbegivenhed.

Operationelle kapaciteter

Operationel kapacitet er en egenskab til at se kontroller fra praktikerens perspektiv af informationssikkerhedskapaciteter.

Disse omfatter:

styring af aktiver, informationsbeskyttelse, menneskelig ressourcesikkerhed, fysisk sikkerhed, system- og netværkssikkerhed, applikationssikkerhed, sikker konfiguration, identitets- og adgangsstyring, trussels- og sårbarhedsstyring, kontinuitet, leverandørforhold sikkerhed, lov og overholdelse, informationssikkerhedshændelseshåndtering og informationssikkerhedsgaranti.

Sikkerhedsdomæner

Sikkerhedsdomæner er en egenskab til at se kontroller fra perspektivet af fire informationssikkerhedsdomæner: "Governance and Ecosystem" omfatter "Information System Security Governance & Risk Management" og "Ecosystem cybersecurity management" (inklusive interne og eksterne interessenter);

- En kontrol kan have forskellige applikationer (f.eks. sikkerhedskopier hjælper med at beskytte mod malware, hacks, fejl, ulykker, mekaniske nedbrud, brande osv., og kan omfatte stedfortrædere og multi-faglærte erstatninger for kritiske personer og alternative leverandører/kilder til nødvendige informationstjenester).

- Der kræves typisk flere kontroller i enhver given applikation eller situation (f.eks. kan malware afbødes ved hjælp af sikkerhedskopier, bevidsthed, antivirus, netværksadgangskontrol plus IDS/IPS og mere, mens man undgår infektion er en effektiv tilgang, hvis den understøttes af politikker og procedurer).

- De kontroller, vi ofte bruger (f.eks. backups), er ikke alt-eller-intet, og består af en række mere mindre elementer (f.eks. backup involverer strategier, politikker og procedurer, software, hardwaretest, hændelsesgendannelse, fysisk beskyttelse osv.).

Forenkle processen med ISMS.online

Mens mange ser dette som den vanskelige del, er det ISMS.online platform og support gør denne proces intuitiv. Book en platformdemo for at se selv.

Book en platformsdemoBilag A forklaret

Bilag A-tabellen demonstrerer brugen af attributter, og giver eksempler på, hvordan man tildeler attributter til kontrolelementer og dermed skaber forskellige visninger (iht. 4.2).

Det bemærkes, at filtrering eller sortering af matricen kan opnås ved at bruge et værktøj såsom et simpelt regneark eller en database, som kan omfatte mere information som kontroltekst, vejledning, organisationsspecifik implementeringsvejledning eller attributter. ISMS.online letter automatisk disse tilknytninger, hvilket gør hele processen ubesværet.

Bilag B forklaret

Tabellerne i bilag B.1 og B.2 giver referencepunkter, der er nemme at navigere i, og som giver bagudkompatibilitet med ISO/IEC 27002:2013. Dette gør det nemt for organisationer, der bruger den gamle ledelsesstandard, der skal overgå til ISO 27002:2020, eller for at lette referencen mellem standarder, der bruger ISO 27002, f.eks. ISO 27001, ISO 27701 lignende. Igen kortlægger ISMS.online automatisk de gamle til nye kontrolidentifikatorer på vores platform, hvilket tager smerten ud af overgangen og implementeringen.

Ny kontrol

| ISO/IEC 27002:2022 kontrolidentifikator | ISO/IEC 27002:2013 Kontrolidentifikator | Kontrolnavn |

|---|---|---|

| 5.7 | Ny | Trusselsintelligens |

| 5.23 | Ny | Informationssikkerhed til brug af cloud-tjenester |

| 5.30 | Ny | IKT-parathed til forretningskontinuitet |

| 7.4 | Ny | Fysisk sikkerhedsovervågning |

| 8.9 | Ny | Konfigurationsstyring |

| 8.10 | Ny | Sletning af oplysninger |

| 8.11 | Ny | Datamaskering |

| 8.12 | Ny | Forebyggelse af datalækage |

| 8.16 | Ny | Overvågning af aktiviteter |

| 8.23 | Ny | Webfiltrering |

| 8.28 | Ny | Sikker kodning |

Organisatoriske kontroller

People Controls

| ISO/IEC 27002:2022 kontrolidentifikator | ISO/IEC 27002:2013 Kontrolidentifikator | Kontrolnavn |

|---|---|---|

| 6.1 | 07.1.1 | Screening |

| 6.2 | 07.1.2 | Vilkår og betingelser for ansættelse |

| 6.3 | 07.2.2 | Informationssikkerhedsbevidsthed, uddannelse og træning |

| 6.4 | 07.2.3 | Disciplinær proces |

| 6.5 | 07.3.1 | Ansvar efter opsigelse eller ændring af ansættelsesforhold |

| 6.6 | 13.2.4 | Aftaler om fortrolighed eller tavshedspligt |

| 6.7 | 06.2.2 | Fjernbetjening |

| 6.8 | 16.1.2, 16.1.3 | Informationssikkerhedshændelsesrapportering |

Fysiske kontroller

| ISO/IEC 27002:2022 kontrolidentifikator | ISO/IEC 27002:2013 Kontrolidentifikator | Kontrolnavn |

|---|---|---|

| 7.1 | 11.1.1 | Fysiske sikkerhedsomkredse |

| 7.2 | 11.1.2, 11.1.6 | Fysisk adgang |

| 7.3 | 11.1.3 | Sikring af kontorer, lokaler og faciliteter |

| 7.4 | Ny | Fysisk sikkerhedsovervågning |

| 7.5 | 11.1.4 | Beskyttelse mod fysiske og miljømæssige trusler |

| 7.6 | 11.1.5 | Arbejde i sikre områder |

| 7.7 | 11.2.9 | Overskueligt skrivebord og klar skærm |

| 7.8 | 11.2.1 | Udstyrsplacering og beskyttelse |

| 7.9 | 11.2.6 | Sikkerhed af aktiver uden for lokalerne |

| 7.10 | 08.3.1, 08.3.2, 08.3.3, 11.2.5 | Lagermedier |

| 7.11 | 11.2.2 | Understøttende hjælpeprogrammer |

| 7.12 | 11.2.3 | Kabler sikkerhed |

| 7.13 | 11.2.4 | Vedligeholdelse af udstyr |

| 7.14 | 11.2.7 | Sikker bortskaffelse eller genbrug af udstyr |

Teknologisk kontrol

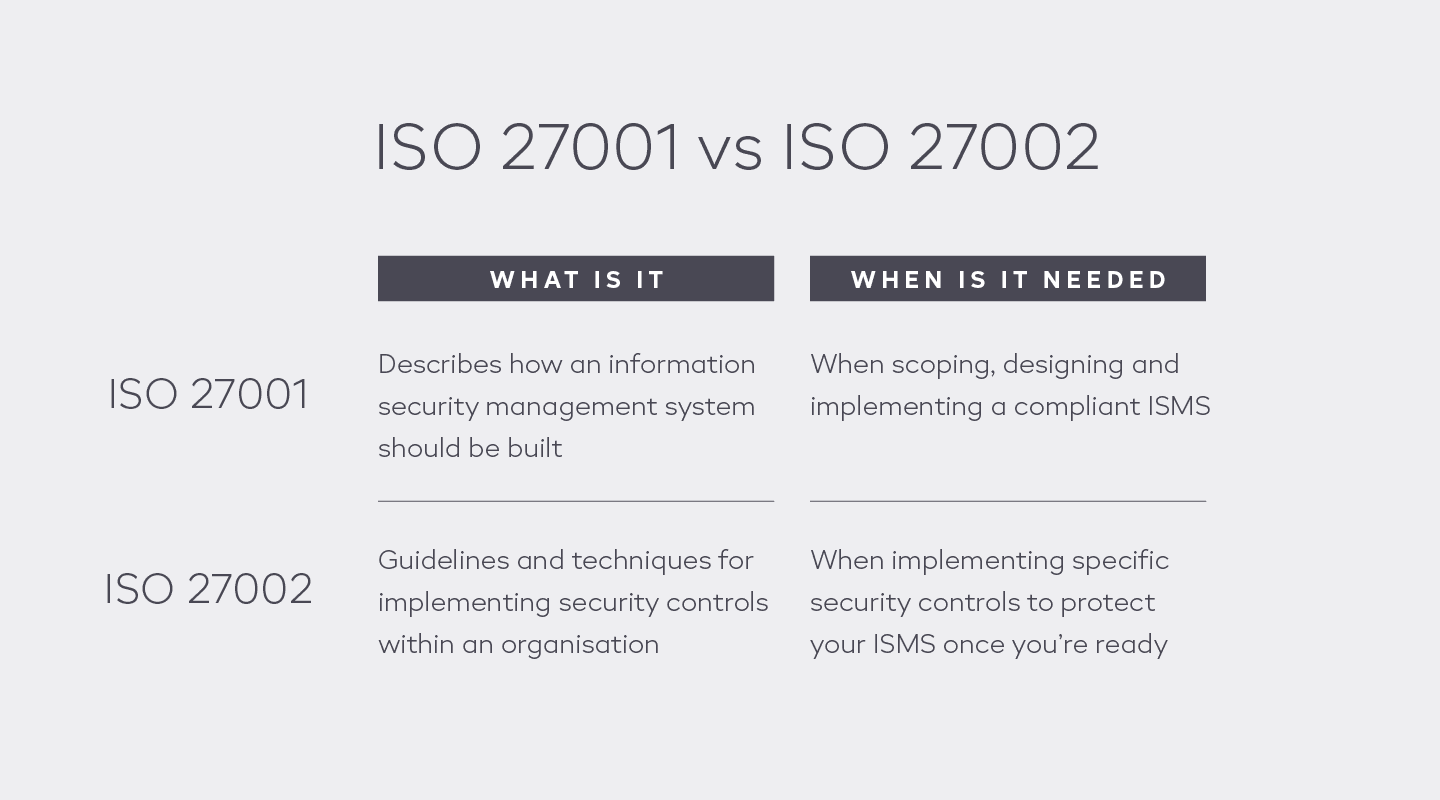

ISO 27001 vs ISO 27002

Organisationer, der ønsker at udforske informationssikkerhedsstyringssystemer, kan være stødt på både ISO 27001 og 27002 standarder.

ISO 27001 er den primære standard i 27000-familien. Virksomheder kan blive certificeret efter ISO 27001, men de kan ikke certificere efter ISO 27002:2022, da det er en understøttende standard/praksis.

ISO 27001 Annex A giver for eksempel en liste over sikkerhedskontroller, men fortæller dig ikke, hvordan du implementerer dem, men henviser snarere til ISO 27002.

ISO 27002 giver omvendt vejledning om implementering af kontroller brugt i ISO 27001. Det fantastiske ved ISO 27002 er, at kontrollerne ikke er obligatoriske; virksomheder kan beslutte, om de vil bruge dem eller ej, afhængigt af om de er anvendelige i første omgang.

Hvordan påvirker det dig?

Der vil gå en periode, før organisationer er forpligtet til at vedtage den reviderede version af ISO 27001 til deres certificeringsrevisioner (mindst et år efter offentliggørelsen og typisk i forbindelse med deres næste re-certificeringscyklus), så de har god tid til at tage fat på problemet ændringer.

I sidste ende bør ændringerne ikke i væsentlig grad påvirke en organisations informationssikkerhedsstyringssystem (ISMS) og evne til at opretholde overholdelse.

Der kan dog være en indflydelse på organisationens overordnede kontrolramme, specifikke kontroller og hvordan en organisation overvåger løbende compliance.

Når organisationer konverterer til den nye standard, skal de revurdere, hvordan deres rammer, kontroller og politikker stemmer overens med den nye struktur og opdaterede ISO 27001/27002 kontroller.

ISO 27002 2022-revisionen vil påvirke en organisation som følger:

- Hvis du allerede er ISO 27001 2013 certificeret

- Er du midt certificering

- Hvis du er ved at gencertificere

- Hvis du allerede er ISO 27001:2013 certificeret

Hvis din organisation allerede er certificeret, behøver du ikke gøre noget nu; den reviderede ISO 27002 2022-standard vil være gældende ved fornyelse/gencertificering. Det er derfor naturligt, at alle certificerede organisationer skal forberede sig på den reviderede standard ved gencertificering, eller hvis de vedtager nye sæt kontroller eller standarder, f.eks. ISO 27701 eller lignende.

Få et forspring på 81 %

Vi har gjort det hårde arbejde for dig, hvilket giver dig en 81% forspring fra det øjeblik, du logger på.

Alt du skal gøre er at udfylde de tomme felter.

Hvordan påvirker det din (gen)certificering?

Antag, at en organisation i øjeblikket er i ISO 27001 2013-certificerings- eller gencertificeringsprocessen. I så fald forventes de at revidere deres risikovurdering og identificere de nye kontroller som relevante og revidere deres "erklæring om anvendelighed" ved at sammenligne de reviderede bilag A-kontroller.

Da der er nye kontroller, sammenlagte kontroller og ændret eller yderligere vejledning til andre kontroller, skal organisationer gennemgå den reviderede ISO 27002:2022-standard for eventuelle implementeringsændringer.

Selvom ISO 27001 revision 2022 endnu ikke er offentliggjort, styrer bilag B til ISO 27002-kort standardens 2013- og 2022-versioner.

Din erklæring om anvendelighed (SOA) bør stadig henvise til bilag A til ISO 27001, mens kontrollerne skal referere til den reviderede ISO 27002:2022 standard, som vil være et alternativt kontrolsæt.

Har du brug for at ændre din dokumentation?

Overholdelse af disse ændringer bør omfatte:

- En opdatering af din risikobehandlingsproces med opdaterede kontroller

- En opdatering af din Anvendelseserklæring

- Opdater dine nuværende politikker og procedurer med vejledning mod hver kontrol, hvor det er nødvendigt

Hvordan påvirker det din ISO 27001:2013

Indtil en ny ISO 27001 2022-standard er offentliggjort, vil de nuværende ISO-certificeringsordninger fortsætte, selvom kortlægning til de nye ISO 27002 2022-kontroller vil være påkrævet via bilag B1.1 og B1.2, men ISO-erfarne revisorer vil genkende strukturen af kontrollerne , vil derfor have mere at arbejde med. Vedtagelse af ISO 27002:2022 kunne give en mere smidig revision.

Kommende ændringer til ISO 27001

De fleste informationssikkerhedseksperter forventer, at ISO 27001-ændringerne vil være mindre tekstmæssige ændringer med en mindre opdatering af bilag A for at tilpasse sig ISO 27002 2022-revisionen.

Hoveddelen af ISO 27001, som inkluderer paragraf 4-10, ændres ikke. Disse klausuler omfatter omfang og kontekst, informationssikkerhedspolitik, risikostyring for ressourcer såsom uddannelse og bevidsthed om kommunikation og dokumentkontrol til overvågning og måling af operationelle aktiviteter af en intern revisionsafdeling til korrigerende handlinger.

Kun de kontroller, der er anført i ISO 27001 Annex A og ISO 27002, vil blive opdateret.

Ændringer i ISO 27001:2022 Annex A vil være fuldt ud tilpasset ændringer i ISO 27002:2022

Er andre 27000-standarder berørt?

Ledelsessystemstandarder og rammer relateret til og baseret på ISO/IEC 27002:2013-versionen vil mærke forandringen.

Ændringerne vil have en yderligere indvirkning, når de overlapper relaterede standarder såsom ISO 27017 cloud-sikkerhed, ISO 27701 privatliv og forskellige nationale standarder, der har vedtaget eller inkorporeret de nuværende krav og vejledning.

Det bør ske, efterhånden som gennemgangs- og opdateringscyklusserne for disse standarder finder sted i løbet af de næste par år, og yderligere indvirkning kan forventes for lokale standarder og rammer.

Demonstrer god praksis for ISO 27002

Fysisk og miljømæssig

De fysiske og miljømæssige aspekter af en organisation er afgørende for dens informationssikkerhed. De korrekte kontroller og procedurer vil sikre den fysiske sikkerhed af en organisations oplysninger ved at begrænse adgangen til uautoriserede parter og beskytte dem mod skader såsom brande og andre katastrofer.

Nogle af informationssikkerhedsteknikkerne omfatter:

- Der skal træffes foranstaltninger til at overvåge og begrænse den fysiske adgang til organisationens lokaler og understøttende infrastrukturer, såsom aircondition og el. Dette vil forhindre og sikre opdagelse og korrektion af uautoriseret adgang, hærværk, kriminel skade og anden manipulation, der kan forekomme.

- Følsomme områder skal have delvis adgang, og listen over autoriserede personer skal periodisk gennemgås og godkendes (mindst én gang om året) af afdelingen for fysisk sikkerhed eller administrationen.

- Videooptagelse, fotografering eller enhver anden form for digital optagelse bør være forbudt i områder med begrænsninger, undtagen med tilladelse fra den relevante myndighed.

- Overvågning bør placeres omkring lokalerne på steder som indgange, udgange og afspærrede områder. Disse optagelser bør overvåges døgnet rundt af uddannet personale og opbevares i mindst en måned, hvis en gennemgang er nødvendig.

- Begrænset adgang i form af adgangskort bør gives for at give tidsbegrænset adgang til leverandører, praktikanter, tredjeparter, konsulenter og andet personale, der er godkendt til at få adgang til områderne.

- Besøgende til organisationerne bør til enhver tid ledsages af en medarbejder undtagen ved brug af åbne områder såsom receptionens foyer og toiletter.

Human Resources

Disse foranstaltninger har til formål at sikre, at organisationens information er sikker, for så vidt angår medarbejderne i organisationen.

Nogle standarder for menneskelig informationssikkerhed omfatter:

- Hver medarbejder bør undersøges før ansættelse for at verificere deres identitet, deres professionelle referencer og deres overordnede adfærd. Disse bør især være strenge, hvis de skal indtage betroede informationssikkerhedsstillinger i organisationen.

- Medarbejderne bør alle acceptere en bindende aftale om fortrolighed eller fortrolighed. Dette vil diktere niveauet af skøn, de håndterer de personlige og proprietære oplysninger, de kommer i kontakt med i løbet af deres ansættelse.

- Personaleafdelingen skal informere økonomi, administration og andre relevante afdelinger, når en medarbejder ansættes, suspenderes, fyres, overflyttes, på længerevarende orlov og andre forhold, der kan kræve ændring af deres tilladelser.

- Når HR-afdelingen informerer de øvrige afdelinger om ændringen af en medarbejders status, bør dette efterfølges af justering af de relevante fysiske og logiske adgangsrettigheder.

- Medarbejdernes ledere bør følge op for at sikre, at alle nøgler, adgangskort, it-udstyr, lagerenheder og alle andre virksomhedsaktiver returneres, inden deres ansættelse ophører.

Adgangskontrol

Adgangskontrol involverer adgangskoder, nøglekort eller andre sikkerhedsbegrænsninger, der er designet til at begrænse tilgængeligheden af virksomhedens informationer og systemer.

Nogle af dem inkluderer:

- Adgangen til virksomhedens netværk, it-systemer, information og applikationer bør kontrolleres baseret på brugernes rolle eller som specificeret af de relevante ejere af informationsaktiver eller organisatoriske procedurer.

- Begrænsninger skal indstilles for at advare systemet og/eller spærre brugerkonti efter et foruddefineret antal mislykkede loginforsøg. Disse bør følges op for at eliminere risikoen for et forsøg på brud.

- Alle virksomhedsarbejdsstationer/pc'er bør have adgangskodebeskyttede pauseskærme med timeouts på mindre end 10 minutters inaktivitet.

- De privilegerede adgangsrettigheder, f.eks. for dem, der kræves til opgave med administration, konfiguration, styring, sikkerhed og overvågning af it-systemerne, bør også gennemgås med jævne mellemrum af det relevante informationssikkerhedsorgan.

- Adgangssætningerne og adgangskoderne skal være komplekse og lange med en kombination af tal, bogstaver og specialtegn for at gøre dem umulige at gætte. Disse bør ikke gemmes i noget skriftligt eller læsbart format.

- Organisationen bør deaktivere al skriveadgang til flytbare medier såsom cd/dvd-brændere på alle virksomhedens computere, medmindre det er godkendt af specifikke forretningsmæssige årsager.

Næste trin

Med hensyn til de næste trin omfatter de vigtigste aktiviteter, der skal udføres, følgende:

- Køb af den opdaterede standard.

- Gennemgå den nye ISO 27002-standard og dens kontrolændringer.

- Udfør en risikovurdering/analyse.

- For at mindske eventuelle identificerede risici skal du vælge de mest passende kontroller og opdatere dine ISMS-politikker, standarder osv. i overensstemmelse hermed.

- Opdater din erklæring om anvendelse (SoA).

Dette vil hjælpe dig med at komme på forkant med gencertificering eller vedtagelse af yderligere ISO 27000-familiestandarder/-rammer, f.eks. ISO 27018, 27017, 27032, som i vid udstrækning forventes at blive opdateret kort efter ISO 27001:2022-revisionen.

Få et forspring på 81 %

Vi har gjort det hårde arbejde for dig, hvilket giver dig en 81% forspring fra det øjeblik, du logger på.

Alt du skal gøre er at udfylde de tomme felter.

Ofte Stillede Spørgsmål

Hvem kan implementere ISO 27002

ISO/IEC 27002:2022 er designet til alle, der initierer, implementerer eller vedligeholder et ISMS-system. Ved at anvende denne opdaterede version kan du etablere sikkerhedskontroller, der er robuste, relevante og egnede til din organisations miljø.

Organisationer af alle størrelser og sikkerhedsmodenhedsniveauer kan drage fordel af at overholde ISO 27002-kodeksen. Hos ISMS.online er vi her for at hjælpe dig med at implementere ISO 27002:2022.

Sådan kommer du i gang med ISO 27002

Det er ligetil at begive sig ud på ISO 27002-rejsen. Hos ISMS.online anbefaler vi disse otte trin for en problemfri implementering:

- Forstå ISO 27002-standarden: ISO 27002 er en international standard, der tilbyder retningslinjer for valg og implementering af informationssikkerhedskontrol og -praksis. Gælder for organisationer i alle brancher og størrelser og hjælper med at udvikle retningslinjer for informationssikkerhedsstyring, der er skræddersyet til din specifikke kontekst.

- Undersøg kontrolkategorierne: ISO 27002:2022 præsenterer fire kategorier af informationssikkerhedskontroller: organisatorisk, menneskelig, fysisk og teknologisk.

- Få ISO 27002:2022-standarden: Køb den komplette ISO 27002:2022-standard fra ISO's hjemmeside.

- Forstå forholdet mellem ISO 27001 og ISO 27002: ISO 27001 skitserer mål eller mål for informationssikkerhedsstyring, mens ISO 27002 giver detaljeret vejledning om implementering af de nødvendige kontroller for at opfylde disse mål.

- Bliv trænet og certificeret: Tilmeld dig ISO/IEC 27002-kurser for at få den nødvendige viden til at vælge, implementere og administrere de kontroller, der er specificeret i standarden.

- Implementer kontrollerne: Brug retningslinjerne i ISO 27002:2022 til at vælge og implementere de passende kontroller til din organisations specifikke kontekst.

- Hold dig opdateret om revisioner og opdateringer: ISO 27002 gennemgår revisioner for at tage højde for ændringer i teknologi, lovkrav og bedste praksis. Sørg for, at du holder dig opdateret på nye versioner, og inkorporer eventuelle relevante ændringer i din organisations informationssikkerhedsstyringssystem.

- Overvåg og forbedre: Overvåg løbende effektiviteten af dit informationssikkerhedsstyringssystem og foretag forbedringer efter behov.

Opdag, hvordan ISMS.online kan hjælpe dig med at komme i gang med ISO 27002:2022 implementering.

Er certificering ISO 27002 mulig

Certificering til ISO 27002 er ikke mulig, da det ikke er en ledelsesstandard og ikke definerer, hvordan et system skal køres.

ISO 27002:2022 spiller dog en afgørende rolle i at hjælpe organisationer som din med at opfylde ISO 27001:2022 certificeringskravene.

Hos ISMS.online giver vi retningslinjer for implementering, styring og løbende forbedring af dit informationssikkerhedsstyringssystem.

Er der nogen ISO 27002-krav

ISO 27002:2022-standarden har ingen eksplicitte krav til organisationer.

Det giver kun forslag, som organisationer bør implementere i henhold til arten af deres specifikke informationssikkerhedsrisici.

Med ISMS.online kan du finde ud af, hvilke sikkerhedsrisici din organisation skal være opmærksom på.

Hvad er de nationale ækvivalenter til ISO 27002

Der findes forskellige standarder i forskellige lande, der svarer til ISO 27002. På trods af lokale udgivelses- og oversættelsesforsinkelser, som fører til, at disse ækvivalenter kommer måneder efter revisionen og udgivelsen af den primære ISO/IEC-standard, sikrer nationale organer, at indholdet er oversat nøjagtigt til afspejle ISO 27002 i sin helhed.

Nedenfor er nogle af de nationale tilsvarende standarder for ISO 27002 i forskellige lande:

- Argentina – IRAM-ISO-IEC 27002:2008

- Australien og New Zealand – AS/NZS ISO/IEC 27002:2006

- Brasilien – ISO/IEC NBR 17799/2007 – 27002

- Indonesien – SNI ISO/IEC 27002:2014

- Chile – NCH2777 ISO/IEC 17799/2000

- Kina – GB/T 22081-2008

- Tjekkiet – ČSN ISO/IEC 27002:2006

- Kroatien – HRN ISO/IEC 27002:2013

- Danmark – DS/ISO27002:2014 (DK)

- Estland – EVS-ISO/IEC 17799:2003, 2005-version i oversættelse

- Tyskland – DIN ISO/IEC 27002:2008

- Japan – JIS Q 27002

- Litauen – LST ISO/IEC 27002:2009 (vedtaget ISO/IEC 27002:2005, ISO/IEC 17799:2005)

- Mexico – NMX-I-27002-NYCE-2015

- Holland – NEN-ISO/IEC 27002:2013

- Peru – NTP-ISO/IEC 17799:2007

- Polen – PN-ISO/IEC 17799:2007, baseret på ISO/IEC 17799:2005

- Rusland – ГОСТ Р ИСО/МЭК 27002-2012, baseret på ISO/IEC 27002:2005

- Slovakiet – STN ISO/IEC 27002:2006

- Sydafrika – SANS 27002:2014/ISO/IEC 27002:2013[3]

- Spanien – UNE 71501

- Sverige – SS-ISO/IEC 27002:2014

- Tyrkiet – TS ISO/IEC 27002

- Thailand – ENHED/ISO

- Ukraine – СОУ Н НБУ 65.1 СУІБ 2.0:2010

- Storbritannien – BS ISO/IEC 27002:2005

- Uruguay – UNIT/ISO 17799:2005