Hvorfor har du brug for ISO 27001?

ISO 27001:2022 certificering sikrer kunder, partnere og andre interessenter, at din virksomheds informationssikkerhedsinfrastruktur lever op til deres forventninger.

ISO 27001 er et informationssikkerhedsstyringssystem (ISMS) internationalt anerkendt best practice-rammeværk og en af de mest populære informationssikkerhedsstyringsstandarder på verdensplan.

Omkostningerne ved ikke at have et effektivt informationssikkerhedsstyringssystem kan være høje – både økonomisk og omdømmemæssigt. Standarden er en kritisk komponent i enhver organisations informationssikkerhedsrisikostyringsproces, og den er blevet en væsentlig del af mange organisationers IT-styrings-, risiko- og overholdelsesprogrammer (GRC).

Fordelene ved ISO 27001

1) ISO 27001 vil hjælpe dig med at reducere informationssikkerheds- og privatlivsrisici

Informationssikkerhedsrisici vokser konstant. Nye databrud skaber overskrifter hver dag. Så flere og flere organisationer indser, at dårlig infosec kan være dyrt, uanset om det fører til brud på deres egne eller deres kunders fortrolige oplysninger.

Det er derfor, mange organisationer skaber deres eget ISO 27001-certificerede informationssikkerhedsstyringssystem eller ISMS'er.

Et effektivt ISMS vil hjælpe dig med at opfylde alle dine informationssikkerhedsmål og levere andre fordele.

Og enhver skala og type organisation, fra offentlige myndigheder til kommercielle virksomheder, kan bruge ISO 27001 til at oprette et ISMS.

Flere af ISO 27001-kravene opfylder også kravene i GDPR og databeskyttelsesloven samt lovmæssige og regulatoriske forpligtelser, hvilket giver meget større informationssikkerhed samlet set. Implementering af ISO 27001 vil vise tilsynsmyndigheder, at din organisation tager den informationssikkerhed, den ligger inde med, alvorligt, og efter at have identificeret risiciene, har den gjort så meget, som det med rimelighed er muligt for at imødegå dem.

Din risikostyringsproces vil være både robust og nem at demonstrere. Og det er også en fremragende indgang til andre ISO-styringssystemstandarder.

2) ISO 27001 betyder at spare tid og penge

Hvorfor bruge mange penge på at løse et problem (for eksempel tab af kundeoplysninger, risikovurderinger, styring af forretningskontinuitet) i en krise, når det koster en brøkdel at forberede sig på det på forhånd? Med et ISO 27001-certificeret informationssikkerhedsstyringssystem har du alle dine planer og systemer til håndtering af hændelser for informationssikkerhed klar. Det er den mest omkostningseffektive måde at beskytte/holde dine informationsaktiver på.

Du vil basere dine risikostyringsplaner på en robust, grundig risikovurdering. Løbende interne revisioner vil sikre, at dit ISMS imødekommer den stadigt udviklende trussel fra digital kriminalitet med nye sikkerhedsteknikker og informationssikkerhedskontroller. Og med vores hjælp kan du måle ROI'et på din investering i risikostyring i informationssikkerhed.

Du vil også reducere dine salgsomkostninger. Kunder søger i stigende grad sikkerhed for deres leverandørforholds muligheder for informationssikkerhedsstyring og databeskyttelse. Din salgsafdeling vil sandsynligvis vidne om mængden og længden af de 'anmodninger om information', de regelmæssigt skal håndtere som en del af salgsprocessen, og hvordan det hele tiden vokser. At have ISO 27001-certificering vil minimere de detaljer, du skal levere, forenkle og accelerere din salgsproces.

3) ISO 27001 øger et omdømme og opbygger tillid til organisationen

Det er slemt nok at have dine informationssystemer hacket og dine kundedata afsløret og udnyttet. Hvad værre er, når nyheder om den slags brud begynder at spredes. Det kan alvorligt skade dit omdømme og dermed din bundlinje. Med et ISO 27001 ISMS har du gennemført en robust risikovurdering og lavet en grundig, praktisk risikobehandlingsplan. Så du vil være bedre positioneret til at identificere og forhindre brudrisici, før de sker.

Som mange andre ting i erhvervslivet er tillid afgørende. Men at demonstrere, at et akkrediteret certificeringsorgan uafhængigt har revideret dine informationssikkerhedsstyringssystemer (ISMS), styrker denne tillid. Dine kunder vil hurtigt og nemt se, at det er baseret på specifikke systemtekniske principper. De behøver ikke at tage sikkerheden af dine operationer på tillid, fordi du vil være i stand til at bevise, at du har opfyldt de relevante ISO-styringssystemstandarder.

Og styring af informationssikkerhed med ISO 27001 handler om mere end blot at beskytte din informationsteknologi og minimere databrud.

Standarden kan hjælpe dig:

- Beskyt alt fra din organisations intellektuelle ejendom til dens fortrolige økonomiske oplysninger.

- Indfør definerede informationssikkerhedspolitikker for at hjælpe dig med at administrere processer, herunder din adgangskontrolpolitik, kommunikationssikkerhed, systemanskaffelse, informationssikkerhedsaspekter af forretningskontinuitetsplanlægning og mange andre.

- Sørg for, at din informationssikkerhedshændelseshåndtering er nøje planlagt og påviselig effektiv, hvis og når der sker et kompromis.

- Udfør og informationssikkerhedsrisikovurdering og ledelsesaktiviteter klart, praktisk og gennemsigtigt.

- Sørg for, at nøgleinteressenter og andre tredjeparter er opmærksomme på, i overensstemmelse med og, hvor det er nødvendigt, fuldt ud i overensstemmelse med dine infosec-foranstaltninger.

- Opfyld specifikke branchebestemmelser eller driftsprocedurer fastsat af relevante reguleringsorganer.

- Sikre dine medarbejderes og kunders persondata.

Få din guide til

ISO 27001 succes

Alt hvad du behøver at vide om at opnå ISO 27001 første gang

Få din gratis guideISO 27001:2022 krav og kontroller

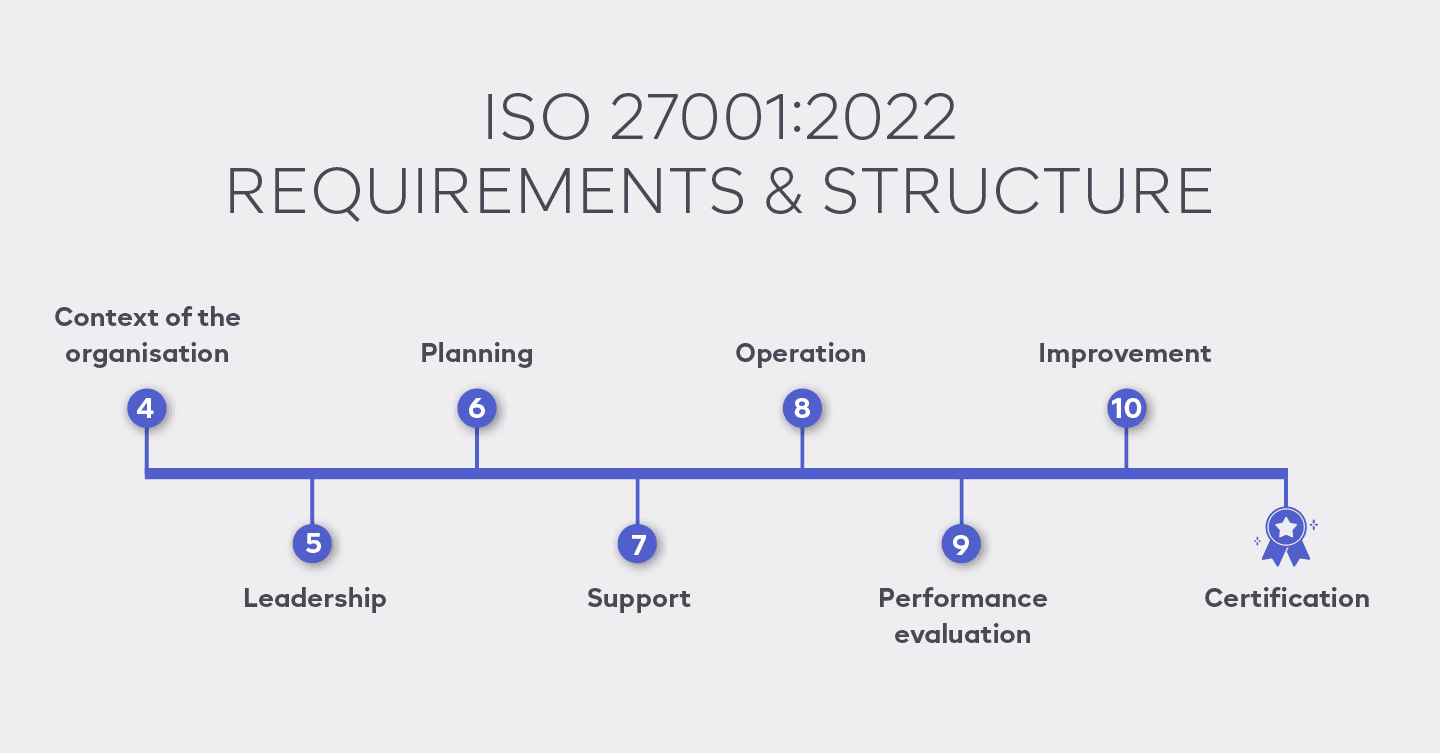

Defineret i ISO 27001-standarden er ti krav, herunder retningslinjer for informationssikkerhed, krav beregnet til at beskytte en organisations dataaktiver mod tab eller uautoriseret adgang og anerkendte metoder til at demonstrere deres engagement i informationssikkerhedsstyring gennem certificering.

Krav 6.1.3 (Informationssikkerhedsrisikobehandling) definerer bilag A, der specificerer kontroller afledt af ISO 27002:2022.

ISO 27001 omfatter også en risikovurderingsproces, organisationsstruktur, informationsklassificering, adgangskontrolmekanismer, fysiske og tekniske sikkerhedsforanstaltninger, informationssikkerhedspolitikker, procedurer, overvågnings- og rapporteringsretningslinjer.

Bilag (S)L Forklaret

"Bilag L" definerer et generisk ledelsessystems kernekrav og karakteristika. Dette er et kritisk punkt. Din virksomheds ledelsessystem rækker ud over informationssikkerhed.

Mens fokus for ISO 27001 er informationssikkerhed, integreres standarden med andre ISO-standarder baseret på ISO's Annex L, hvilket giver dig mulighed for at introducere disse standarder for at udvikle yderligere og forbedre dit overordnede ledelsessystem senere. De omfatter ISO 9001 for kvalitetsstyring, ISO 22301 for forretningskontinuitetsstyring, ISO 227701 for beskyttelse af privatlivets fred og op til 50 andre ISO-standarder.

Selvom vi ikke foreslår, at du ser på disse standarder for nu, er pointen, at det er muligt. Du har en 'opgraderingssti' inden for ISO og ISMS.online (Integrated Management System), som ikke kræver at genopfinde hjulet, når du går op til et andet niveau.

ISO 27001:2013 & ISO 27001:2022 – Hvad er forskellen?

Rent praktisk er meget lidt ændret mellem 2013 og 2022 ISO 27001 informationssikkerhedsstandarderne bortset fra mindre kosmetiske punkter og yderligere krav (9.3.1, 9.3.2, 9.3.3) og reviderede bilag A-kontroller knyttet til ISO 27002:2022 .

Overgang til den nye standard

Organisationer, der allerede har opnået ISO 27001-certificering, skal overgå til den nye version senest den 31. oktober 2025. Denne overgang kræver, at de gennemgår og opdaterer deres nuværende ISMS for at overholde de nye krav.

Oversigt over ændringer introduceret i ISO 27001:2022

ISO 27001: 2022 medfører adskillige forbedringer og yderligere formuleringskrav. Disse ændringer sikrer, at standarden forbliver anvendelig og opdateret med den seneste bedste praksis for sikkerhed.

Den nye version af standarden kræver, at organisationer sikrer, at deres ledelsessystemer overholder de opdaterede krav, og at de gennemgår eventuelle ændringer i standardens ordlyd for at sikre, at de forstår implikationerne for deres sikkerhedsstyringssystemer. Dette omfatter ændringer af det anvendte sprog, justeringer af struktur og indhold og tilføjelse af nye klausuler.

Omstrukturering af bilag A kontroller i ISO 27001 2022

Efter udgivelsen af ISO 27002:2022 den 15. februar 2022 har ISO 27001:2022 tilpasset sine bilag A-kontroller.

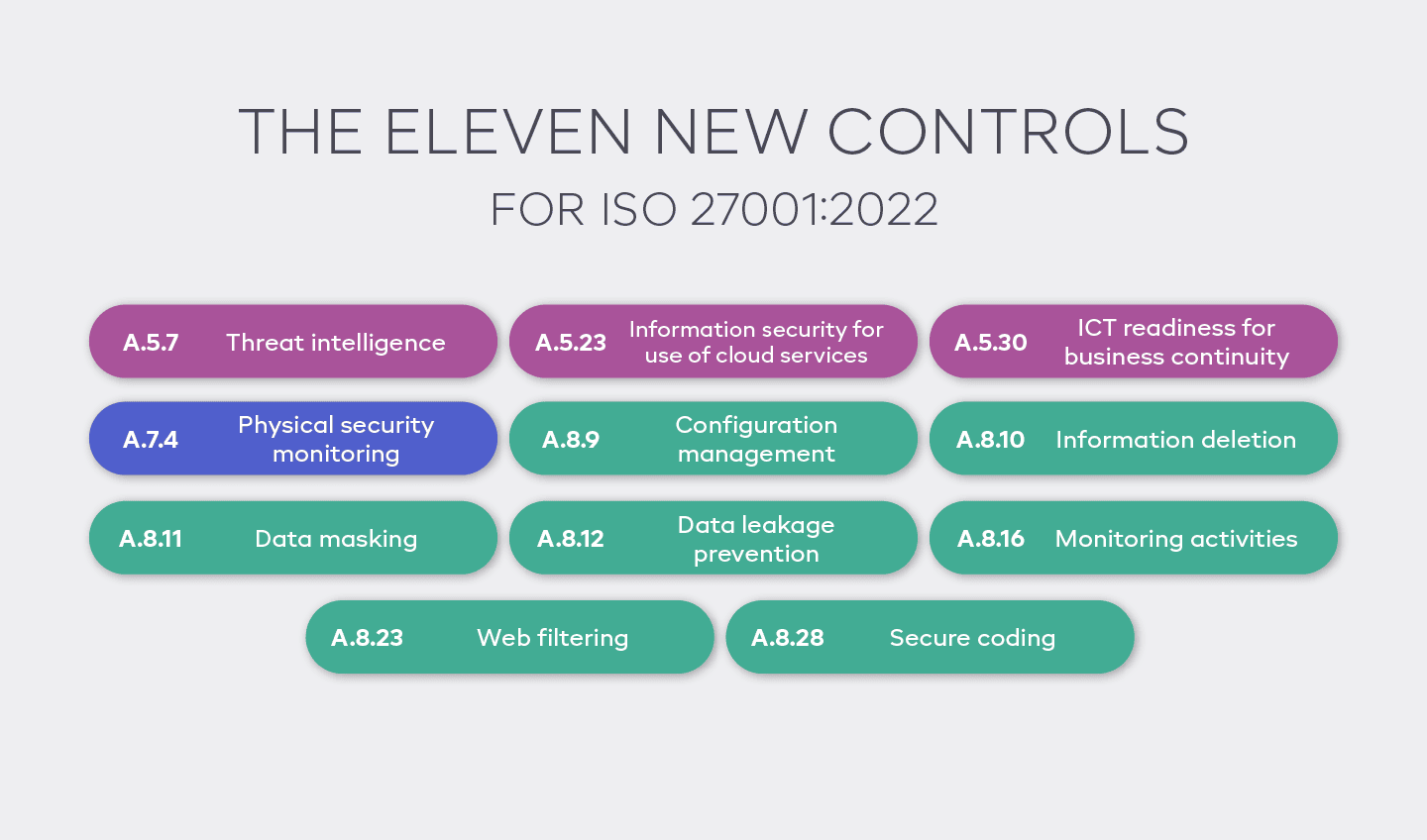

Den nye version af standarden trækker på et komprimeret sæt af 93 Annex A-kontroller, herunder 11 nye kontroller. I alt 24 kontroller blev slået sammen fra to, tre eller flere sikkerhedskontroller fra 2013-versionen, og 58 kontroller fra ISO 27002:2013 blev revideret for at tilpasse sig det nuværende cybersikkerheds- og informationssikkerhedsmiljø.

Organisationer skal sikre, at deres informationssikkerhedsstyringssystem lever op til de nye krav, og at deres eksisterende kontroller er aktuelle.

For at hjælpe med dette har ISO 27002:2022 foretaget ændringer i ordlyden af nogle af de eksisterende kontroller og tilføjet yderligere krav til andre. Derudover kræver standarden nu, at organisationer evaluerer ydeevnen af deres informationssikkerhedsstyringssystem og effektiviteten af kontrollerne.

Kontrolkategorier og attributter

Bilag A kontroller er nu blevet grupperet i gruppekategorier:

Organisatorisk

Mennesker

Fysisk

Teknologisk

Hver kontrol har desuden tildelt en tilskrivningstaksonomi. Hver kontrol har nu en tabel med et sæt foreslåede attributter, og bilag A til ISO 27002:2022 giver et sæt anbefalede tilknytninger.

Disse giver dig mulighed for hurtigt at tilpasse dit kontrolvalg til fælles branchesprog og internationale standarder. Brugen af attributter understøtter det arbejde, som mange virksomheder allerede udfører inden for deres risikovurdering og Statement of Applicability (SOA).

For eksempel kan der skelnes mellem cybersikkerhedskoncepter, der ligner NIST- og CIS-kontroller, og de operationelle kapaciteter relateret til andre standarder kan genkendes.

11 Nye bilag A-kontroller

De 11 nye kontroller fokuserer på cloud-tjenester, IKT-beredskab til forretningskontinuitet, trusselsintelligens, fysisk sikkerhedsovervågning, datamaskering, informationssletning, forebyggelse af datalækage, overvågningsaktiviteter, webfiltrering og sikker kodning.

Nyt fokus på risikobehandlingsprocesser

ISO 27001 2022 har lagt større vægt på risikobehandlingsprocesser og brugen af bilag A kontroller. Den opdaterede standard kræver nu, at organisationer overvejer de fire muligheder for behandling af risici: ændring, fastholdelse, undgåelse og deling. To yderligere muligheder for behandling af muligheder er blevet tilføjet: forbedring og udnyttelse. Standarden beskriver også behovet for, at organisationer overvejer risikodeling og accept ved håndtering af muligheder.

Organisationer er nu forpligtet til at overveje konsekvenserne og sandsynligheden for informationssikkerhedsrisici og de potentielle fordele ved muligheder, når de vurderer risiko. Den internationale standard opfordrer også organisationer til at tage risici, hvis de potentielle belønninger er større end de potentielle tab.

Samlet set giver det nye fokus på risikobehandlingsprocesser i ISO 27001 2022 organisationer en større forståelse for vurdering og behandling af risici for at minimere risikoen for skade.

Evaluering af tredjeparter

Organisationer skal sikre, at tredjeparter kan levere passende risikostyringsforanstaltninger, herunder men ikke begrænset til sikkerhed, privatliv, overholdelse og tilgængelighed. Tredjeparter skal være opmærksomme på organisationens politikker, procedurer og standarder og overholde dem.

Organisationer bør udføre periodiske gennemgange og revisioner for at sikre tredjeparts overholdelse af sikkerhedspolitikker. De bør også have en proces til at rapportere og reagere på sikkerhedshændelser som følge af tredjeparters aktiviteter.

Organisationer skal sikre, at alle data og informationsaktiver under deres kontrol returneres eller bortskaffes sikkert, når kontrakter eller relationer med tredjeparter opsiges.

Hændelseslogning undersøgelse og registrering

ISO 27001 2022 opstiller specifikke krav til logning, undersøgelse og registrering af hændelser. Dette omfatter organisationer, der har brug for en proces til logning af sikkerhedshændelser og en procedure til at undersøge og dokumentere undersøgelsesresultaterne. Det er vigtigt for organisationer at have en klar politik for logning og undersøgelse af hændelser samt en proces til registrering af resultaterne af undersøgelsen.

Politikken bør også dække håndtering af bevismateriale, eskalering af hændelser og kommunikation af hændelsen til relevante interessenter. Politikken bør også sikre, at organisationen kan kvantificere og overvåge hændelsers typer, mængder og omkostninger og identificere eventuelle alvorlige eller tilbagevendende hændelser og deres årsager.

Dette vil gøre det muligt for organisationen at opdatere sin risikovurdering og implementere yderligere kontroller for at reducere sandsynligheden for eller konsekvenserne af fremtidige lignende hændelser.

Krav til leverandørforhold

ISO 27001:2022 har indført nye krav for at sikre, at organisationer har et robust leverandør- og tredjepartsstyringsprogram. Dette omfatter at identificere og analysere alle tredjeparter, der kan påvirke kundedata- og servicesikkerheden, og at udføre en risikovurdering for hver leverandør. Aftalen mellem leverandøren og tjenesteyderen skal også etablere forholdet mellem dem, og der skal foretages regelmæssig overvågning og gennemgang for at vurdere overholdelse.

Organisationer skal også sikre, at leverandørsikkerhedskontroller vedligeholdes og opdateres regelmæssigt, og at kundeserviceniveauer og -oplevelse ikke påvirkes negativt. Derudover skal personoplysninger behandles i henhold til databeskyttelsesforskrifter, og der skal gennemføres en revision af leverandørens systemer, processer og kontroller. Ved at implementere disse leverandørstyringsprocedurer kan organisationer sikre, at de overholder ISO 27001:2022.

Præcisering af kontrolkrav til eksternt leverede processer og produkter

Organisationer skal sikre, at eksterne tjenester, produkter og processer styres og kontrolleres korrekt. 2022-versionen af ISO 27001 præciserer kravene til eksternt leverede processer og produkter.

Organisationer skal etablere dokumenterede aftaler med eksterne udbydere og sikre, at disse aftaler løbende overvåges og revideres. Derudover skal organisationer have en plan for at reagere på enhver unøjagtig eller ufuldstændig information leveret af eksterne tjenester eller produkter og en procedure for håndtering af eventuelle identificerede sårbarheder i eksternt tilbudte tjenester eller produkter.

Organisationer skal også sikre, at de tilknyttede risici styres korrekt, og at kontrollen af eksternt leverede processer og produkter omfatter passende foranstaltninger til sikkerhedssikring og styring af ændringer i dokumenter, aftaler og procedurer.

Procedurer for leverandørstyring

ISO 27001 2022 introducerer flere ændringer til, hvordan organisationer administrerer deres leverandørforhold. Den reviderede standard kræver, at organisationer udvikler en formel leverandørstyringspolitik og -procedurer, segmenterer deres forsyningskæde i kategorier baseret på værdien og risikoen ved forholdet og udvikler tætte samarbejdsrelationer med leverandører af høj værdi:

Organisationer skal også tage en risikobaseret tilgang til leverandørvalg og -styring, indpakke informationssikkerhedspolitik for leverandører i en bredere relationsramme. ISO 27001 2022 lægger vægt på at administrere IKT-leverandører, som måske har brug for noget ekstra i stedet for standardtilgangen.

Organisationer skal sikre, at leverandørpersonalet er uddannet, bevidst om sikkerhed og trænet i organisationens politikker. Der skal også føres registre over leverandørstyring, herunder kontrakter, kontakter, hændelser, relationsaktivitet og risikostyring. Alt dette skal gøres for at sikre, at et aftalt informationssikkerhedsniveau og serviceleverance opretholdes i overensstemmelse med leverandøraftaler.

Medarbejdernes cybersikkerhedsbevidsthed

Organisationer skal handle for at sikre, at medarbejderne er bevidste om deres ansvar, når det kommer til cybersikkerhed.

Virksomheder bør fokusere på at forebygge menneskelige fejl ved at give personalet mulighed for at forstå vigtigheden af cybersikkerhed. Virksomheder bør også investere i passende træningsprogrammer for cybersikkerhed og udvikle klare politikker og procedurer, der beskriver, hvad der forventes af medarbejderne.

Ydermere bør virksomheder inkorporere cybersikkerhed i den daglige drift og etablere en cybersikkerhedskultur, hvor personalet føler sig godt tilpas og bemyndiget til at rejse cybersikkerhedsproblemer. Ved at tage disse skridt kan organisationer sikre, at deres medarbejdere kender deres ansvar og er bedre forberedt til at beskytte deres data og netværk mod cybertrusler.

Etablering af kontroller for Human Resource Security i ISO 27001:2022

ISO 27001 2022 har introduceret flere nye og raffinerede kontroller til Human Resource Security. Dette omfatter behovet for at etablere klare retningslinjer for personalescreening, ansættelsesvilkår, bevidsthed om informationssikkerhed, uddannelse og disciplinære processer. Det kræver også, at organisationer har en politik for brug af kryptografiske kontroller og en formel start-, forlader- og flytteproces.

Disse kontroller er væsentlige for at beskytte organisationens interesser, da de er med til at sikre, at alt personale har den nødvendige sikkerhedsgodkendelse og er bevidst om deres ansvar. Ydermere er de med til at sikre, at fortrolige oplysninger er beskyttet mod uautoriseret adgang, og at eventuelle informationssikkerhedshændelser rapporteres og håndteres korrekt. Implementering af disse informationssikkerhedskontroller er afgørende for enhver organisation, der søger certificering fra et akkrediteret certificeringsorgan.

Forståelse af kravene fra interesserede parter

ISO 27001:2022 har et specifikt fokus på at forstå interesserede parters behov og forventninger. Interessenter er interessenter, såsom medarbejdere, aktionærer, offentlige myndigheder, kunder, medier, leverandører og partnere, der er interesserede i organisationens informationssikkerhed og forretningskontinuitet. At identificere disse interessenter og deres krav er afgørende for at udvikle et effektivt ISMS eller BCMS.

Der bør skrives en procedure for klart at definere, hvem der er ansvarlig for at identificere alle interesserede parter og deres juridiske, lovgivningsmæssige, kontraktmæssige og andre krav og interesser, samt hvem der er ansvarlig for at opdatere disse oplysninger, og hvor ofte det skal gøres. Når først kravene er identificeret, er det vigtigt at tildele ansvaret for at opfylde dem.

Sådan håndterer du ændringerne mellem ISO 27001:2013 og ISO 27001:2022

Vi har indarbejdet de opdaterede ISO 27001-krav og ISO 27002-kontroller i ISMS. online, både ved at reagere på vejledningen og skabe værktøjer til at hjælpe dig. De vil hjælpe dig med at fastholde din ISO 27001-implementering og reducere den løbende administrationstid af dit informationssikkerhedsstyringssystem.

Book en platformsdemoHvor starter jeg med ISO 27001-certificering?

At opnå ISO 27001-certificering kan være komplekst og overvældende, men vores ISMS.online-software ændrer alt det. Nu har du forudkonfigurerede informationssikkerhedsrammer, værktøjer og indhold til at hjælpe dig med at opnå ISO 27001-succes hurtigt og enkelt.

Forestil dig også, hvis du havde en hjælpende hånd, der guidede dig gennem hvert trin i ISO 27001 uden behov for dyre konsulenthonorarer? Vores ISO 27001 Virtual Coach-pakke gør netop det.

Du vil finde nyttige videoer fra dem, der 'lever' ISO 27001, sammen med en informationssikkerhedsspecialist, samt masser af hints og tips til succes.

Alt sammen leveret lige hvor du har mest brug for det, inde i ISMS.online platformen, så du kan arbejde hvor og når du vil, i dit eget tempo for at nå dine mål.

Få et forspring på 81 %

Vi har gjort det hårde arbejde for dig, hvilket giver dig en 81% forspring fra det øjeblik, du logger på.

Alt du skal gøre er at udfylde de tomme felter.

Hvordan opnår jeg ISO 27001?

Kernekravene til informationssikkerhedsstandarden er behandlet i paragraf 4.1 til 10.2, og bilag A kontroller, du kan vælge at implementere, underlagt din risikovurdering, risikobehandlingsplan og arbejde, er dækket i A.5.1 og 5.31 til 5.36 og A. 8.8 (findes nederst på denne side).

Hvis du ønsker at opnå ISO 27001, forventes du at opfylde alle de grundlæggende ISO 27001-krav. Et af de grundlæggende kernekrav (6.1) er at identificere, vurdere, evaluere og behandle informationssikkerhedsrisici. Ud fra denne risikovurderings- og styringsproces vil ISMS hjælpe med at bestemme, hvilke af ISO 27001 bilag A-referencekontrolmålene (informationssikkerhedskontroller) der muligvis skal anvendes til at håndtere disse informationssikkerhedsorienterede risici.

Nogle organisationer tager muligvis ikke deres informationssikkerhedsstyringssystem til certificering, men tilpasser sig ISO 27001-standarden. Dette kan være i orden for at imødekomme internt pres, men det giver mindre værdi til nøgleinteressenter eksternt, som i stigende grad leder efter de forsikringer, som et UKAS (eller lignende akkrediteret certificeringsorgan) uafhængigt certificeret ISO 27001 leverer.

ISO 27001 certificering

For organisationer, der ønsker at demonstrere deres engagement i informationssikkerhed, er certificering fra et akkrediteret organ vejen at gå. Processen med at søge certificering kræver en grundig gennemgang af organisationens ISMS og dens evne til at overholde kravene i ISO 27001:2022.

En akkrediteret tredjepartsrevisor bør udføre certificeringsprocessen, som vil gennemgå organisationens ISMS og vurdere dens overensstemmelse med standarden. Revisor vil også give anbefalinger til forbedringer og sikre, at organisationen kan opfylde de nye krav i standarden.

Når certificeringsprocessen er afsluttet, modtager organisationen et officielt certifikat fra det akkrediterede organ.

Ofte Stillede Spørgsmål

Hvorfor vælge ISMS.online til ISO 27001?

At vælge ISMS.online til din ISO 27001-implementering giver adskillige fordele for organisationer, der søger certificering og opretholder et robust Information Security Management System (ISMS). Her er de vigtigste grunde til, at du bør vælge ISMS.online:

- Alt-i-et online ISMS-miljø – Vi leverer en enkel og sikker online platform, der strømliner administrationen af dit ISMS, hvilket gør det nemmere, hurtigere og mere effektivt.

- Forudindlæste ISO 27001-politikker og kontroller – Vores platform har forudkonfigurerede informationssikkerhedsrammer, værktøjer og indhold, hvilket starter dig med at 81 % af din ISMS-dokumentation allerede er færdig. Dette reducerer markant den tid og indsats, der kræves for at opnå overholdelse.

- Virtual Coach – Vores valgfri Virtual Coach-pakke tilbyder kontekstspecifik ISO 27001-vejledning, hints og tips til succes, hvilket eliminerer behovet for dyre konsulenthonorarer. Dette gør dig i stand til at arbejde i dit eget tempo og nå dine certificeringsmål.

- Integreret forsyningskædestyring – ISMS.online inkluderer værktøjer til styring af din forsyningskæde, sikring af end-to-end informationssikkerhed og styrkelse af leverandørrelationer.

- Support til flere standarder – Vores platform understøtter over 50 af de mest eftertragtede standarder, såsom ISO 27001, ISO 27701, GDPR, NIST og SOC 2. Dette gør ISMS.online til en omfattende løsning for organisationer, der sigter på at opnå og vedligeholde overholdelse med flere standarder.

Hvad er et informationssikkerhedsstyringssystem?

Et Information Security Management System (ISMS) er et omfattende sæt af politikker og procedurer, der sikrer, administrerer, kontrollerer og løbende forbedrer informationssikkerheden i en organisation.

Hos ISMS.online leverer vi en robust ISMS-ramme for informationssikkerhedsprofessionelle som dig, med det formål at beskytte din virksomheds følsomme data.

Vores systematiske tilgang til håndtering af følsom virksomhedsinformation omfatter mennesker, processer og it-systemer, hvor vi anvender en risikostyringsproces for at minimere risiko og sikre forretningskontinuitet ved proaktivt at begrænse virkningen af sikkerhedsbrud.

Hvorfor er ISO 27001 vigtigt?

ISO 27001 spiller en afgørende rolle i organisationer ved at hjælpe dem med at identificere og håndtere risici effektivt, konsekvent og målbart. Hos ISMS.online forstår vi betydningen af ISO 27001-certificering for virksomheder i alle størrelser.

Her er et par grunde til, at ISO 27001 er afgørende for din organisation:

- Risikoreduktion: ISO 27001 minimerer din organisations informationssikkerheds- og databeskyttelsesrisici, hvilket sikrer sikkerheden af følsomme oplysninger.

- Kundetillid: Som certificeret organisation demonstrerer du en forpligtelse til sikkerhed, hvilket giver dig en konkurrencefordel i kundernes og potentielle interessenters øjne. Hos ISMS.online anerkender vi vigtigheden af at opbygge kundernes tillid og tillid til dine tjenester.

- Strømlinede processer: Implementering af ISO 27001 giver virksomheder mulighed for at dokumentere deres hovedprocesser, hvilket reducerer tvetydighed og øger produktiviteten. Vores platform på ISMS.online forenkler administrationen af dit ISMS, hvilket gør det mere effektivt for dine medarbejdere.

Hvad er ISO 27001?

ISO 27001 er den førende internationale standard for informationssikkerhed, udgivet af International Organization for Standardization (ISO) i samarbejde med International Electrotechnical Commission (IEC).

Det tilhører ISO/IEC 27000-serien og tilbyder en ramme for organisationer af enhver størrelse eller branche til at beskytte deres information gennem et Information Security Management System (ISMS).

Den seneste version, ISO 27001:2022, indeholder opdateringer til at adressere det udviklende landskab af teknologi og informationssikkerhed.

Hvad er forskellen mellem ISO 27001-overensstemmelse og certificering?

Den primære skelnen mellem ISO 27001-overholdelse og certificering ligger i niveauet for ekstern validering og anerkendelse:

Overholdelse af ISO 27001

- Henviser til en organisation, der overholder kravene i ISO 27001-standarden, som fokuserer på Information Security Management Systems (ISMS).

- Enkelt sagt kan overholdelse betyde, at din organisation følger ISO 27001-standarden (eller dele af den) uden at gennemgå nogen formel certificeringsproces.

ISO 27001-certificering

- Processen, hvor en uafhængig tredjepartsorganisation kaldet et certificeringsorgan reviderer din organisations ISMS.

- Bestemmer, om dine processer, såvel som dine produkter og tjenester, opfylder ISO-kriterierne.

Hvor længe varer din ISO 27001-certificering?

Din ISO 27001:2022-certificering er gyldig i tre år efter vellykkede certificeringsaudits.

I denne periode forventes du som informationssikkerhedsprofessionel at:

- Udfør regelmæssige præstationsevalueringer af dit ISMS.

- Sørg for, at den øverste ledelse gennemgår dit ISMS konsekvent.

Ved afslutningen af den treårige cyklus gennemføres en gencertificeringsaudit, og efter vellykket gennemførelse fornyes certificeringen med yderligere tre år.

Hos ISMS.online forstår vi vigtigheden af at opretholde din ISO 27001-certificering. Vores platform tilbyder en omfattende løsning til at hjælpe dig og din organisation med at opnå og vedligeholde overholdelse af flere standarder, herunder ISO 27001.