Top 10 byggeklodser til en effektiv ISMS

Indholdsfortegnelse:

- 1) 1. Vælg rammen for din ISMS

- 2) 2. Udvikling af en risikostyringsplan

- 3) 3.Definition af informationssikkerhedspolitikker og -procedurer

- 4) 4.Implementering af adgangskontrol og autentificeringsmekanismer

- 5) 5. Beskyttelse mod netværk og webbaserede trusler

- 6) 6.Sikring af sikkerhedskopiering og gendannelse af data

- 7) 7.Implementering af fysiske sikkerhedsforanstaltninger

- 8) 8. Udførelse af træning og uddannelse i sikkerhedsbevidsthed

- 9) 9. Overvågning og gennemgang af ISMS regelmæssigt

- 10) 10. Løbende forbedring af ISMS

- 11) Styrk din informationssikkerhed i dag

Beskyttelse af din organisations informationsaktiver har aldrig været mere kritisk i nutidens digitale tidsalder. Databrud og cyberangreb bliver stadig mere almindelige, og implementering af et effektivt Information Security Management System (ISMS) er et absolut must. Et ISMS hjælper organisationer med at opretholde fortroligheden, integriteten og tilgængeligheden af deres data, samtidig med at det sikrer overholdelse af relevante love og regler.

Denne omfattende guide vil dække de 10 bedste byggesten til et effektivt ISMS, og give praktiske tips og råd om, hvordan organisationer kan implementere hver komponent for at opnå optimal informationssikkerhed.

1. Vælg rammen for din ISMS

Et Information Security Management System (ISMS) håndterer systematisk følsom information og sikrer, at en organisations informationssikkerhed er robust og opdateret. Det giver en struktureret metode til at identificere, vurdere og styre informationssikkerhedsrisici og implementere afbødende foranstaltninger.

Adskillige ISMS-rammer er tilgængelige, som hver giver et sæt retningslinjer og krav til implementering af et ISMS. Den mest anerkendte ISMS-rammen er ISO 27001. Denne ramme giver et omfattende sæt af bedste praksis for informationssikkerhedsstyring og er anerkendt globalt. Den dækker alle aspekter af informationssikkerhed, herunder risikostyring, adgangskontrol, netværks- og webbaseret sikkerhed, sikkerhedskopiering og gendannelse af data, fysisk sikkerhed, medarbejderuddannelse og uddannelse samt overvågning og gennemgang.

Endnu et eksempel på en ISMS rammen er NIST CSF. Denne ramme er udviklet af National Institute of Standards and Technology (NIST) og giver retningslinjer for informationssikkerhedsstyring for amerikanske regeringsorganisationer. Det dækker forskellige sikkerhedskontroller, herunder adgangskontrol, hændelsesrespons, kryptografi og sikkerhedsvurdering og -autorisation.

Disse rammer giver organisationer en køreplan for implementering af et effektivt ISMS, der hjælper med at sikre fortroligheden, integriteten og tilgængeligheden af følsomme oplysninger. Organisationer kan bygge et omfattende og praktisk informationssikkerhedsstyringssystem ved at følge de retningslinjer og krav, der er skitseret i disse rammer.

2. Udvikling af en risikostyringsplan

Risikostyring er en kritisk komponent i et ISMS. Organisationer skal identificere og vurdere potentielle risici for deres informationsaktiver og udvikle en plan for at afbøde eller eliminere dem.

Ved udviklingen af denne risikostyringsplan bør organisationer overveje følgende:

Definition af risikostyringsproces og -metode: Metoden bør baseres på en systematisk tilgang i overensstemmelse med organisationens overordnede informationssikkerhedsstrategi. Processen bør indeholde trin som f.eks risikoidentifikation, risikovurdering, afbødning og overvågning.

Identificere og vurdere informationssikkerhedsrisici: Det første trin i risikostyringsprocessen er at identificere potentielle trusler mod organisationens informationsaktiver og evaluere sandsynligheden for og virkningen af hver trussel.

Prioritering og klassificering af risici: Når risici er blevet identificeret og vurderet, bør de prioriteres og rangeres baseret på deres sværhedsgrad. Dette vil hjælpe organisationen med at fokusere sine ressourcer på de mest kritiske risici og udvikle passende afbødnings- og beredskabsplaner.

Udvikling af risikobegrænsende og beredskabsplaner: Afværgeplaner bør omfatte foranstaltninger til at reducere sandsynligheden for og virkningen af risici. Derimod beredskab planer bør skitsere organisationens skridt i tilfælde af en sikkerhedshændelse.

Løbende forbedring og overvågningsresultater: Risikostyringsplanen bør være et levende dokument, der løbende forbedres baseret på ændrede omstændigheder og ny information. Organisationer bør regelmæssigt gennemgå og opdatere projektet for at sikre, at det forbliver effektivt til at håndtere informationssikkerhedsrisici, og at organisationen forbliver parat til at håndtere potentielle trusler. Resultater skal rapporteres til ledelsen og spores for at informere udviklingen.

3.Definition af informationssikkerhedspolitikker og -procedurer

Definition informationssikkerhedspolitikker og -procedurer er afgørende for at skabe et effektivt ISMS. Informationssikkerhedspolitikker fastsætte retningslinjerne for, hvordan organisationen vil beskytte sine informationsaktiver. Samtidig giver procedurerne de specifikke trin, medarbejderne skal følge for at sikre, at politikkerne implementeres effektivt.

Her er nogle vigtige trin til at definere informationssikkerhedspolitikker og -procedurer:

- Bestem rækkevidden: Det første skridt i at definere informationssikkerhedspolitikker og -procedurer er at bestemme omfanget af ISMS-projektet. Dette vil være med til at sikre, at politikkerne og procedurerne er omfattende og relevante i forhold til organisationens behov for informationssikkerhed.

- Gennemgå eksisterende politikker og procedurer: Organisationer bør gennemgå eksisterende politikker og procedurer for at afgøre, om de stadig er relevante og praktiske. Dette kan hjælpe organisationen med at identificere områder, hvor politikker og procedurer skal opdateres eller forbedres.

- Identificer krav til informationssikkerhed: Organisationer bør identificere de informationssikkerhedskrav, der er relevante for deres organisation, såsom industriforskrifter, regeringslove og bedste praksis.

- Udvikle procedurer: Der bør udvikles procedurer for at understøtte informationssikkerhedspolitikkerne. Procedurerne bør give medarbejderne trin-for-trin instruktioner og være i et klart sprog, regelmæssigt gennemgået og opdateret efter behov.

- Kommunikere og træne medarbejdere: Når først politikkerne og procedurerne er blevet udviklet, skal de kommunikeres til medarbejderne. Der bør gives uddannelse for at sikre, at medarbejderne forstår deres roller og ansvar.

- Regelmæssig gennemgang og opdatering: Informationssikkerhedspolitikker og -procedurer bør revideres og opdateres regelmæssigt for at sikre, at de forbliver relevante og praktiske. Gennemgangsprocessen bør planlægges og dokumenteres, og ændringer bør kommunikeres til medarbejderne.

4.Implementering af adgangskontrol og autentificeringsmekanismer

Implementering af adgangskontrol og autentificeringsmekanismer er afgørende for at skabe et effektivt ISMS. Adgangskontrol og autentificeringsmekanismer er med til at sikre, at kun autoriserede personer har adgang til følsomme oplysninger og systemer, og at brugernes identitet kan verificeres.

Her er nogle kritiske trin til implementering af adgangskontrol og autentificeringsmekanismer:

Udvikle en adgang kontrolpolitik: Organisationer bør udvikle en adgangskontrolpolitik, der skitserer principperne og reglerne for kontrol af adgang til informationsaktiver. Politikken bør specificere, hvem der har tilladelse til at få adgang til informationsaktiverne, og under hvilke omstændigheder der gives adgang.

Vælg godkendelsesmekanismer: Organisationer bør vælge passende autentificeringsmekanismer baseret på de informationsaktiver og brugere, der beskyttes. Almindelige autentificeringsmekanismer omfatter adgangskoder, smartcards, biometri og tofaktorautentificering.

Implement adgangskontrolsystemer: Adgangskontrolsystemer bør implementeres for at håndhæve adgangskontrolpolitikken. Dette kan omfatte implementering af tekniske løsninger, såsom firewalls og systemer til registrering af indtrængen, og administrative løsninger, såsom rollebaserede adgangskontroller og brugertilladelser.

Test og evaluer: Organisationer bør teste deres adgangskontrol og autentificeringsmekanismer for at sikre, at de fungerer som forventet. Dette kan omfatte penetrationstest, sikkerhedsaudits og brugeraccepttest.

Overvåg og forbedre løbende: Adgangskontrol og autentificeringsmekanismer bør konstant overvåges og forbedres for at sikre, at de forbliver effektive til at beskytte informationsaktiver. Dette kan omfatte regelmæssig gennemgang og opdatering af adgangskontrolpolitikken og implementering af nye autentificeringsmekanismer efter behov.

5. Beskyttelse mod netværk og webbaserede trusler

Organisationer skal beskytte deres netværk og webbaserede systemer mod potentielle trusler, såsom virus, malware og hackingforsøg. Regelmæssige softwareopdateringer og implementering af sikkerhedsløsninger, såsom firewalls, kan hjælpe med at afbøde disse trusler.

- Implementering af firewalls: En firewall er den første forsvarslinje mod netværks- og webbaserede trusler. Det fungerer som en barriere mellem det interne og eksterne netværk og tillader kun autoriseret trafik at passere igennem. En firewall kan være hardware- eller softwarebaseret og kan konfigureres til at blokere bestemte typer trafik, såsom ondsindet trafik.

- Brug af antivirus- og anti-malware-software: Installation af anti-virus og anti-malware software er afgørende for at beskytte mod netværk og webbaserede trusler. Disse programmer kan opdage og fjerne malware, før de inficerer dit netværk eller din computer, inklusive vira, spyware og anden ondsindet software.

- Holde software opdateret: Angribere kan udnytte sårbarheder til at få uautoriseret adgang til dit netværk eller din computer. Ved at holde din software opdateret sikrer du, at du er beskyttet mod nyligt opdagede sårbarheder.

- Aktivering af HTTPS-kryptering: HTTPS-kryptering beskytter fortroligheden og integriteten af data, der transmitteres mellem en klient og en server. Det er vigtigt at aktivere HTTPS-kryptering på alle webbaserede applikationer, især dem, der involverer følsomme oplysninger.

- Regelmæssig overvågning af logs: Overvågning af logfiler er afgørende for at opdage netværks- og webbaserede trusler. Logfiler kan give værdifulde oplysninger om potentielle sikkerhedshændelser, herunder forsøg på uautoriseret adgang, og hjælpe dig med hurtigt at reagere på trusler.

- Uddannelse af medarbejdere: Dine medarbejdere er ofte det første forsvar mod netværks- og webbaserede trusler. At træne dem i grundlæggende cybersikkerhedspraksis, såsom at undgå phishing-svindel, vil hjælpe dem med at genkende og undgå trusler.

6.Sikring af sikkerhedskopiering og gendannelse af data

Datasikkerhedskopiering og -gendannelse er en væsentlig del af et ISMS. Organisationer bør have en veldefineret backup- og gendannelsesplan på plads for at sikre, at kritisk information kan gendannes i tilfælde af datatab.

Regelmæssige sikkerhedskopier af data: Regelmæssige sikkerhedskopiering af data er afgørende for at sikre datagendannelse under en katastrofe. Det er vigtigt at sikkerhedskopiere data med regelmæssige intervaller, såsom dagligt eller ugentligt, for at minimere tab af data.

Lagring af sikkerhedskopier offsite: Lagring af sikkerhedskopier offsite hjælper med at beskytte mod tab af data i tilfælde af en fysisk katastrofe, såsom brand eller oversvømmelse. Sikkerhedskopier kan gemmes på et sikkert sted, såsom et cloud-baseret datacenter, eller på fysiske medier, såsom bånd, der kan gemmes offsite.

Test af sikkerhedskopierings- og gendannelsesprocedurer: Regelmæssig test af sikkerhedskopierings- og gendannelsesprocedurer hjælper med at sikre, at data kan gendannes under en katastrofe. Dette involverer gendannelse af data fra sikkerhedskopier til et testmiljø og verifikation af, at dataene kan tilgås og bruges.

Dokumentation af sikkerhedskopierings- og gendannelsesprocedurer: Dokumentation af sikkerhedskopierings- og gendannelsesprocedurer hjælper med at sikre, at processen er gentagelig og pålidelig. Dokumentationen bør omfatte hyppigheden af sikkerhedskopier, typen af sikkerhedskopier, placeringen og procedurerne for gendannelse af data fra sikkerhedskopier.

Valg af den rigtige backupløsning: Den rigtige backup-løsning sikrer data backup og gendannelse. Overvej faktorer som omkostninger, skalerbarhed, pålidelighed og brugervenlighed, når du vælger en backup-løsning.

Kryptering af sikkerhedskopier: Kryptering af sikkerhedskopier hjælper med at beskytte mod datatyveri og uautoriseret adgang. Kryptering kan udføres ved kilden, under transit eller ved destinationen.

Overvågning af sikkerhedskopiering og gendannelsesydelse: Overvågning af sikkerhedskopiering og gendannelsesydelse hjælper med at sikre, at sikkerhedskopiering udføres som forventet, og at data kan gendannes omgående. Ydeevnemålinger såsom backupstørrelse, backuptid og gendannelsestid bør overvåges og rapporteres regelmæssigt.

7.Implementering af fysiske sikkerhedsforanstaltninger

Fysiske sikkerhedsforanstaltninger beskytter følsomme oplysninger mod tyveri eller beskadigelse, såsom sikre serverrum og adgangskontrolsystemer og er en væsentlig komponent i et effektivt ISMS.

- Kontrol af adgang til fysiske lokaler: Fysiske lokaler skal være sikre og kun tilgængelige for autoriseret personale. Dette kan opnås ved at implementere adgangskontrol, såsom sikkerhedskameraer, nøglekortsystemer og biometrisk autentificering.

- Sikker opbevaring af følsomt udstyr: Følsomt udstyr, såsom servere, bør opbevares på sikre steder, såsom datacentre, for at beskytte mod tyveri og uautoriseret adgang. Fysiske sikkerhedsforanstaltninger, såsom låse og sikkerhedskameraer, bør implementeres for at sikre disse steder.

- Sikring af datacentre: Datacentre bør sikres mod fysiske og miljømæssige trusler, såsom brand, oversvømmelse og tyveri. Dette kan opnås ved at implementere brandslukningssystemer, uafbrydelige strømforsyninger og fysiske sikkerhedsforanstaltninger, såsom adgangskontrol og sikkerhedskameraer.

- Implementering af miljøkontrol: Miljøkontrol, såsom temperatur- og fugtighedskontrol, bør implementeres i datacentre for at sikre, at udstyr er beskyttet mod miljøtrusler, såsom varme og fugt.

- Regelmæssig inspektion af fysiske lokaler: Regelmæssige inspektioner af fysiske lokaler, herunder datacentre og udstyrsrum, kan hjælpe med at opdage fysiske sikkerhedssårbarheder og sikre, at fysiske sikkerhedsforanstaltninger fungerer som forventet.

- Udførelse af baggrundstjek: Udførelse af baggrundstjek af personale med adgang til følsomt udstyr og data hjælper med at forhindre uautoriseret adgang og beskytter mod insidertrusler.

8. Udførelse af træning og uddannelse i sikkerhedsbevidsthed

Medarbejderuddannelse og uddannelse er afgørende for succes med et ISMS. Organisationer bør sørge for regelmæssig træning i sikkerhedsbevidsthed til medarbejdere for at sikre, at de forstår vigtigheden af informationssikkerhed, og hvordan man beskytter følsomme oplysninger.

Regelmæssig træning i sikkerhedsbevidsthed: Regelmæssig træning i sikkerhedsbevidsthed er afgørende for at sikre, at medarbejderne forstår vigtigheden af sikkerhed og de foranstaltninger, de kan træffe for at beskytte følsomme oplysninger og systemer. Træning bør gennemføres regelmæssigt, såsom årligt eller halvårligt.

Tilpasning af træning til forskellige roller: Sikkerhedsbevidsthedstræning bør tilpasses til forskellige organisatoriske roller. For eksempel kan træning for administratorer være mere teknisk, mens træning for ikke-tekniske medarbejdere kan fokusere mere på sikker computerpraksis og undgå phishing-svindel.

Brug af interaktive og engagerende metoder: Sikkerhedsbevidsthedstræning skal være interaktiv og engagerende for at holde medarbejderne interesserede og motiverede. Dette kan opnås gennem spil, quizzer og simuleringer. Inkorporering af scenarier fra den virkelige verden i træning i sikkerhedsbevidsthed kan også hjælpe medarbejderne til at forstå vigtigheden af sikkerhed og de potentielle konsekvenser af sikkerhedsbrud.

Måling af træningens effektivitet: Måling af effektiviteten af træning i sikkerhedsbevidsthed er afgørende for at sikre, at bevægelsen har den ønskede effekt. Dette kan opnås gennem vurderinger før og efter træning, medarbejderfeedback og hændelsessporing.

9. Overvågning og gennemgang af ISMS regelmæssigt

Regelmæssig overvågning og gennemgang af ISMS er afgørende for at sikre dets effektivitet og foretage nødvendige opdateringer og forbedringer.

- Etablering af en overvågnings- og gennemgangsplan: Denne plan bør skitsere hyppigheden af overvågning og revision, de anvendte metoder og nøglemedarbejdernes ansvar.

- Udførelse af regelmæssige interne audits: Interne audits hjælper med at identificere potentielle forbedringsområder og sikre, at ISMS fungerer efter hensigten.

- Gennemgang af sikkerhedshændelser: Hændelser bør undersøges grundigt for at bestemme årsagen og identificere potentielle områder for forbedring i ISMS. Effektiviteten af sikkerhedskontrol bør også evalueres regelmæssigt for at sikre, at de fungerer efter hensigten og giver det ønskede beskyttelsesniveau.

- Overvågning af sikkerhedstendenser: Disse oplysninger kan bruges til at identificere potentielle områder for forbedring i ISMS og for at sikre, at ISMS'et holder trit med det udviklende sikkerhedslandskab.

- Engagere interessenter: At engagere interessenter, såsom medarbejdere og kunder, er afgørende for at overvåge og gennemgå ISMS. Feedback fra interessenter kan hjælpe med at identificere potentielle områder for forbedringer i ISMS og sikre, at ISMS opfylder organisationens behov.

- Opdatering af ISMS: ISMS bør opdateres regelmæssigt for at sikre, at det er aktuelt og relevant. Dette kan omfatte opdatering af sikkerhedskontroller, politikker og procedurer og risikostyringsrammen.

10. Løbende forbedring af ISMS

En ISMS er ikke en engangsimplementering, men snarere en kontinuerlig forbedringsproces. Organisationer bør regelmæssigt vurdere deres informationssikkerhed og foretage opdateringer og forbedringer af deres ISMS efter behov.

Når det implementeres korrekt, kan et ISMS hjælpe med at drive din organisations kultur af sikkerhed og skabe det solide grundlag, der er nødvendigt for at sikre effektiv informationssikkerhedspraksis og bæredygtig forretning vækst.

Styrk din informationssikkerhed i dag

Et effektivt ISMS er afgørende for enhver organisations informationssikkerhedsstrategi. Ved at følge de 10 bedste byggeklodser, der er skitseret i denne vejledning, kan organisationer implementere et robust og omfattende ISMS, der hjælper med at beskytte deres informationsaktiver og sikre deres datas fortrolighed, integritet og tilgængelighed.

Vi opfordrer vores læsere til at dele deres erfaringer og indsigt om implementering af et ISMS i deres organisation, nå ud på vores sociale medier eller sende os direkte beskeder; vi elsker at chatte.

Hvis du ønsker at starte din rejse mod bedre informationssikkerhed, kan vi hjælpe.

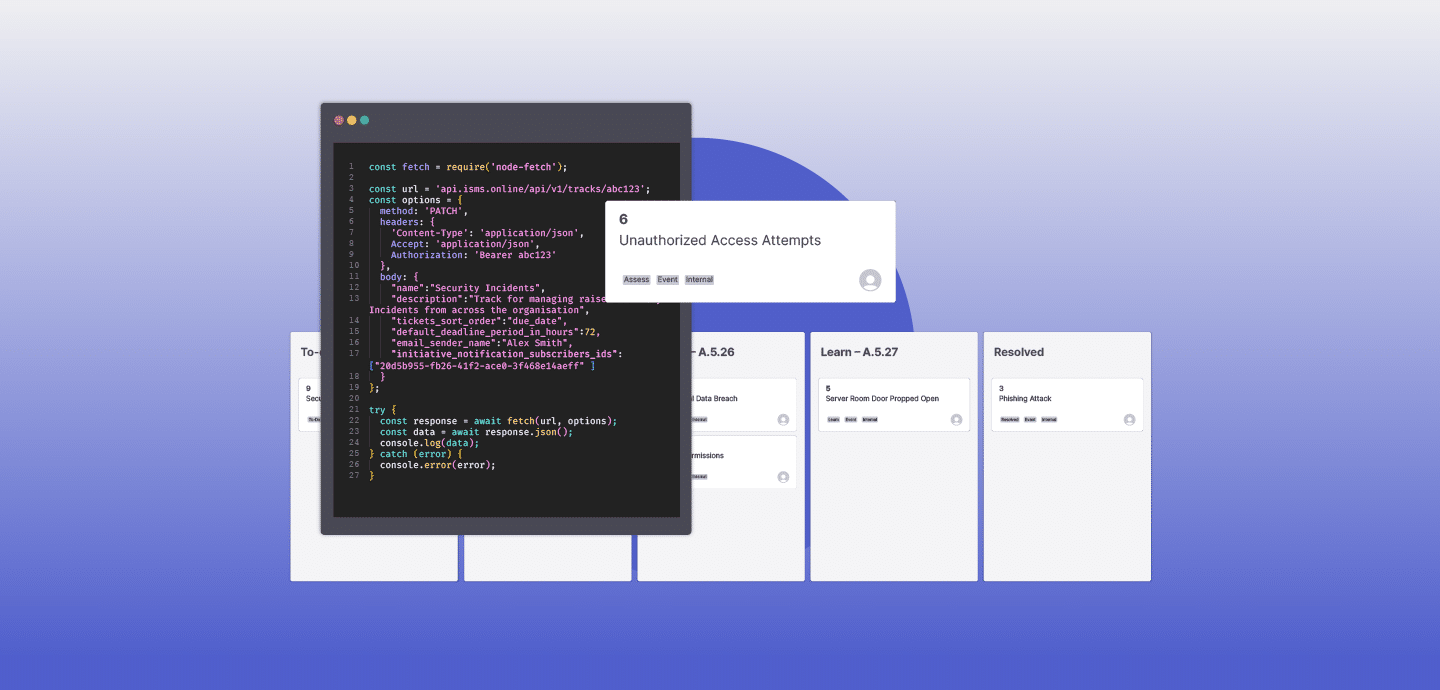

Vores ISMS-løsning muliggør en enkel, sikker og bæredygtig tilgang til informationssikkerhed og databeskyttelse med over 50 forskellige understøttede rammer og standarder. Indse din konkurrencefordel i dag.